Einführung Netzwerke

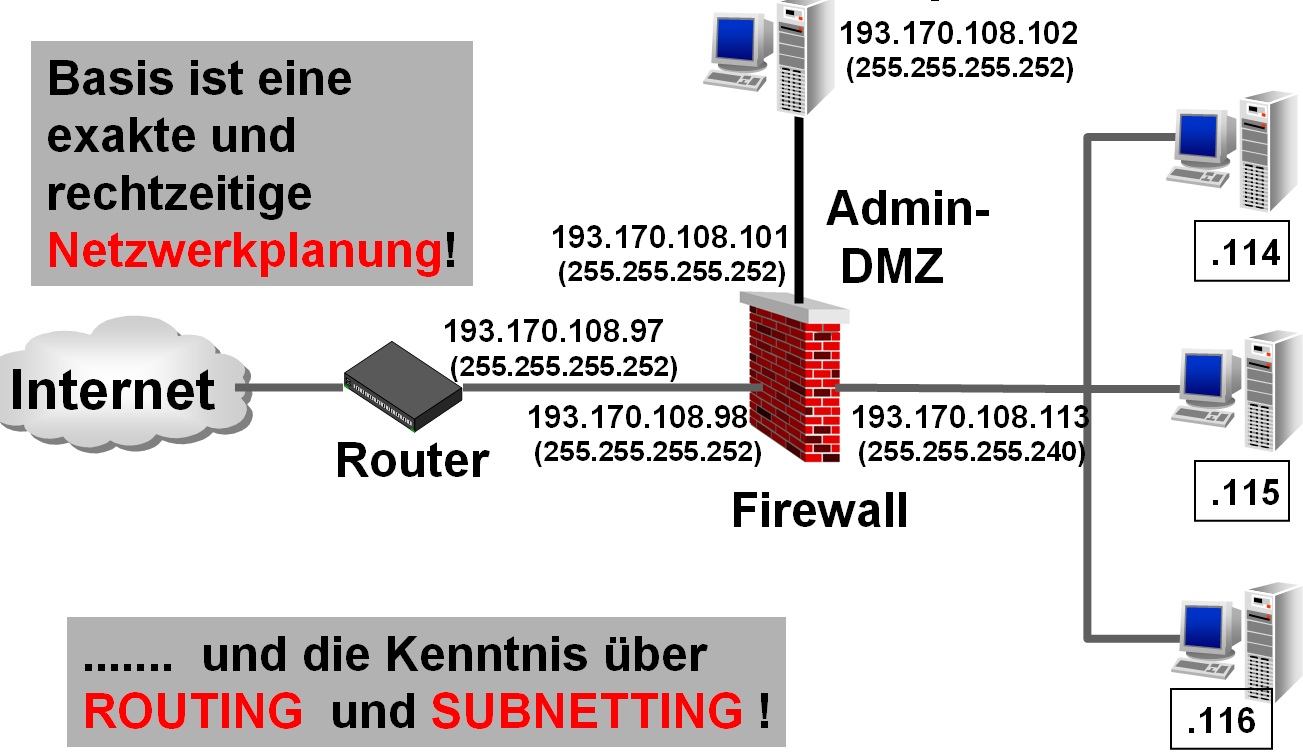

Einführung in die Grundlagen von Computernetzwerken

Klaus Coufal

14.2.2020, 28.2.2020, 6.3.2020

Einführung

- Warum diese Thematik?

- Warum in diesem Rahmen?

- Computernetze umgeben uns im Alltag

- Die Entwicklung schreitet stark voran (z.B.: Netze im Auto)

- Dabei werden mögliche Probleme "übersehen"

- Die Sicherheit spielt eine immer größere Rolle

- Ein sichere Integration ist unabdingbar und möglich

Ziel

- Vertraut werden mit wichtigen Begriffen und Techniken

- Sicherheitsproblematik kennenlernen (v.a. Gefahren)

- Sensibilisieren aller Beteiligten

- Überraschungen vermeiden

- Lösungsmöglichkeiten für Herausforderungen im Netzwerkbereich

- Standarddienste

- Aktuelle Netzwerkanwendungen

Übersicht

- Allgemeines

- ISO-Modell und Internet-Modell

- Adressierung und Protokolle

- Techniken der Übertragung

- Techniken der lokalen Verteilung (L2)

- Techniken der globalen Verteilung (L3)

- Techniken der Ende zu Ende-Kommunikation (L4)

- Anwendungsdienste (L7)

- Sicherheit

- Ergänzungen

Allgemeines

Allgemeines: Ziele

- Datenverbund

- Funktionsverbund

- Verfügbarkeitsverbund

- Leistungsverbund

- Lastverbund

Allgemeines: Ziele - Datenverbund

- Zugriff auf räumlich getrennte Datenbestände, dazu gehören:

- Zentrale Datenbanken

- Zentrale Applikationen

- Dateitransfer

- Nachrichtenaustausch

- ...

Allgemeines: Ziele - Funktionsverbund

- Zugriff auf Funktionen, über die der momentan genutzte Computer nicht verfügt, z.B.:

- Drucker

- Meßeinrichtungen

- Sensoren und Aktuatoren

- ...

Allgemeines: Ziele - Verfügbarkeitsverbund

- Zugriff auf andere Computersysteme zur Erhöhung der Verfügbarkeit, z.B.:

- Clustersysteme (Zusammenschaltung mehrerer Server zur Verbesserung der Ausfallssicherheit)

- Wechseln auf eine andere Arbeitsstation, um dort die eigene Arbeit abzuschliessen

- ...

Allgemeines: Ziele - Leistungsverbund

- Zusammenschalten mehrerer Systeme zur Erhöhung der Gesamtleistung, z.B.:

- Distributed Computing (Zerlegung einer Aufgabe in mehrer kleinere Aufgaben, die dann parallel von mehreren/vielen Computern erledigt werden)

- Clustertechnik

- ...

Allgemeines: Ziele - Lastverbund

- Ausweichen bei momentaner Überbelastung des eigenen Systems auf andere Systeme mit weniger Belastung, z.B.:

- Resourcensharing nach Zeitschema

- Ausweichen auf Alternativsystem in Spitzenzeiten

- ...

Allgemeines: Forderungen

- Hohe Bandbreite des Übertragungsmediums

- Geeignete Topologie

- Geeignete Protokolle

- Geeignete funktionale und prozedurale Hilfsmittel

- Hohe Verfügbarkeit

- Offene Systemarchitektur

Allgemeines: LAN–Definition

- Lokale Netze sind Datenkommunikationssysteme, welche einer Anzahl von unabhängigen Einrichtungen eine zumeist partnerschaftlich orientierte Kommunikation hoher Datenrate auf relativ begrenztem geographischen Gebiet ermöglichen

7 Schichten-Modell

© Victor Schmidt 1880 (Fa. Victor Schmidt & Sohn)

(Später Fa. Victor Schmidt & Söhne, 1984-1999 Fa. Nestlé und seit 1.1.2000 Fa. Manner)

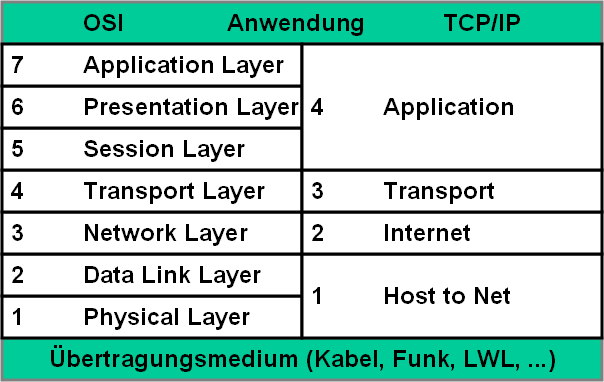

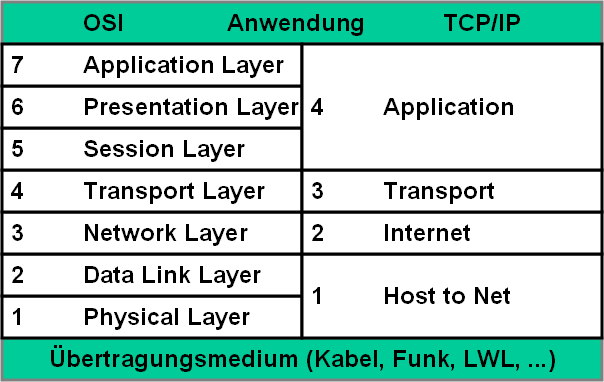

ISO-OSI-Referenzmodell

- Andere Namen:

- 7-Schichten Modell

- ISO-Modell

- OSI-Modell

- OSI-Schichtenmodell

- Open Systems Interconnection Reference Model

- 1. Publikation als Norm: 1983

- Derzeit: ISO/IEC 7498-1 2. Edition 1994

- Ziel: Referenzmodell für die Kommunikation unterschied-licher Netzwerkkomponenten verschiedenster Hersteller

- Normiert nicht: Konkrete Realisierungen (z.B.: Ethernet, SIP, ...)

ISO-Modell: Physical Layer

- ISO Schicht 1

- Kabel- und Steckerspezifikationen

- Übertragungstechnologie

- Spezifikation der Signalpegel

- Unstrukturierter Bitstrom

- z.B.: X.21, V.24, Ethernet Hardwareteil

- Geräte: Repeater, Hub

ISO-Modell: Data Link Layer

- ISO Schicht 2

- HW-Adressierung, Frameformat

- Flußkontrolle und Fehlerprüfung zwischen nächsten Nachbarn

- Rahmen (Frames)

- Zusätzlich zum Header existiert in dieser Schicht auch ein Trailer (FCS, CRC)

- z.B.: HDLC, Ethernet MAC und LLC, ARP, STP

- Geräte: Bridge, Switch

ISO-Modell: Network Layer

- ISO Schicht 3

- Logische Adressierung

- Wegewahl und Routing

- Auf- und Abbau von Netzverbindungen

- Pakete (Packets)

- z.B.: X.25, IP, ICMP, IPX

- Geräte: Router

ISO-Modell: Transport Layer

- ISO Schicht 4

- Ende zu Ende Flußkontrolle

- Ende zu Ende Fehlerprüfung

- Sequencing

- Fragmente (Fragments), Segmente (Segments), Pakete (Packets)

- z.B.: TCP, UDP, SPX

- Geräte: Gateway

ISO-Modell: Session Layer

- ISO Schicht 5

- Passwortkontrolle

- Gebührenabrechnung

- Auf- und Abbau einer Sitzung

- Verbindungswiederaufbau

- Kaum Standards

- Geräte: Access Controller

ISO-Modell: Presentation Layer

- ISO Schicht 6

- Vereinbarung über Kodierung (Zahlendarstellung, Dateiformate, ...)

- Vergleich einer gemeinsamen Konferenzsprache

- Formatumwandlung, Codeumwandlung

- Vergleichbar einem Dolmetscher

- z.B.: ASCII ↔ EBCDIC oder Unicode

- oder Unix Carriage Control ↔ Windows Carriage Control

ISO-Modell: Application Layer

- ISO Schicht 7

- APIs (Application Programming Interface) für die Anwendungen

- Standarddienste (Dateitransfer, Virtuelles Terminal, ...)

- Standardanwendungen (Browser, eMail, ...)

- Virtualisierung von Netzwerkdiensten (Transparenz, P:=\\server\freigabe)

- z.B.: Sockets, FTAM, X.400, X.500, HTTP, SMTP, LDAP, ...

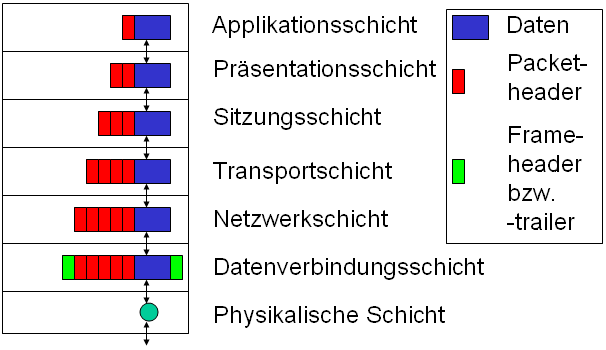

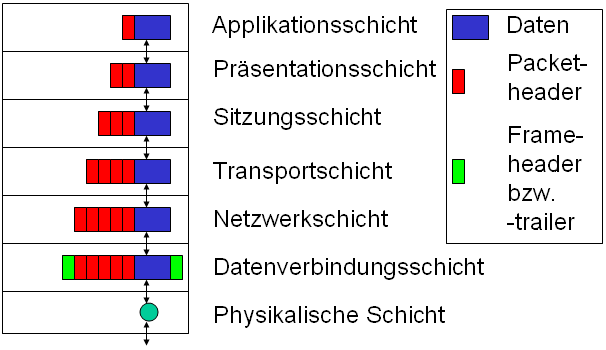

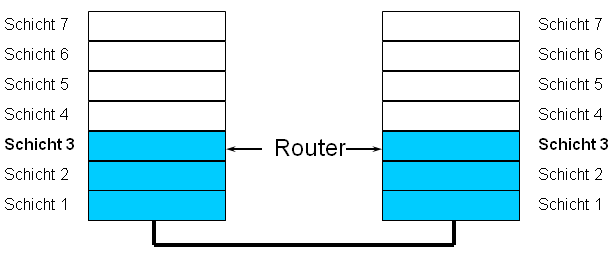

ISO-Modell: Vertikale Kommunikation

Bruttodaten = Alle Header + Nettodaten + Trailer

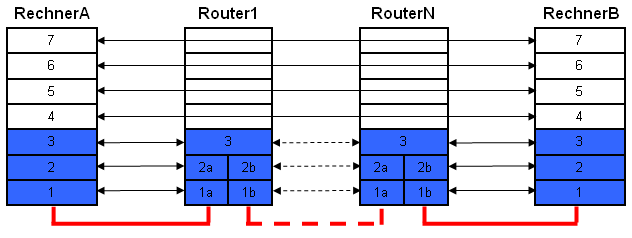

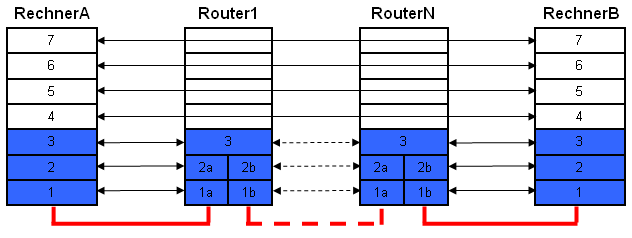

ISO-Modell: Horizontale Kommunikation

- Router1 und RouterN stehen stellvertretend für die gesamte Strecke

- In Schichten 1-3 kommunizieren jeweils nächste Nachbarn

- In Schichten 4-7 kommunizieren die Endteilnehmer

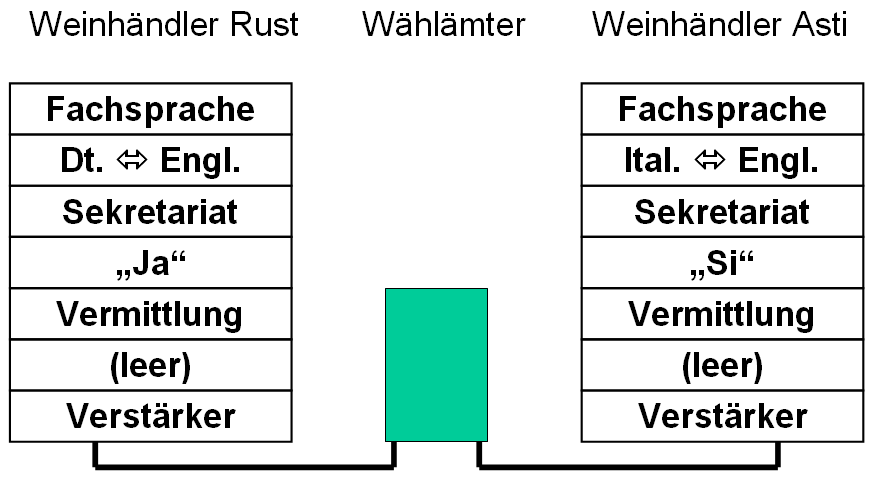

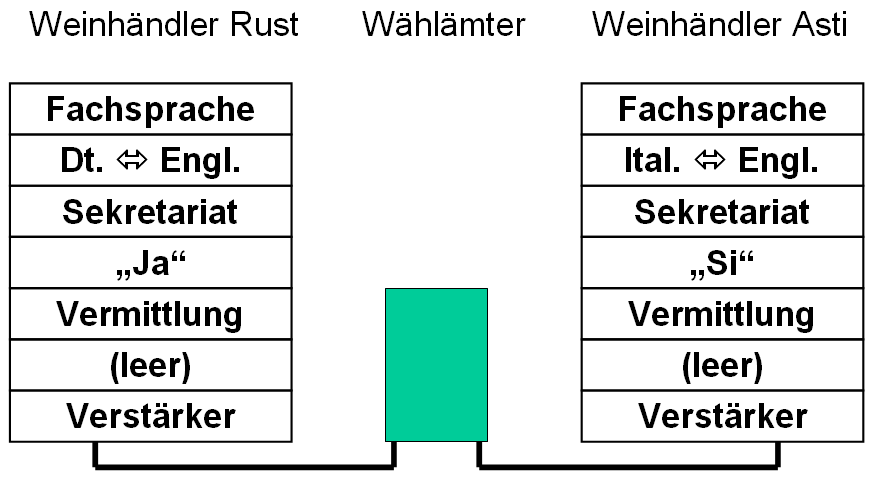

Beispiel an Hand eines Telephonats

ISO-Modell ↔ Internetmodell

Addressierung im Netz

- Symbolische Adressen (DNS-Adressen)

- Logische Adressen (IP-Adressen)

- Physische Adressen (MAC-Adressen)

- Subadressen (Ports)

- e-Mail-Adressen

- URL/URI

- ENUM

- ...

Adressierung: Symbolische Adressen

- Dienen in erster Linie dazu, die Adressen für uns leichter merkbar zumachen.

- Bestehen aus zwei Teilen, dem Rechnernamen und dem Domainnamen und muß weltweit eindeutig sein.

- Die symbolischen Adressen werden mittels DNS (Domain Name System) in logische Adressen umgewandelt.

- Das DNS ist hierarchisch (nicht jeder Nameserver kennt alle Adressen).

- Rechner arbeiten nie mit symbolischen Adressen.

- Der nächstgelegene DNS-Server muß dem Rechner mit seiner logischen Adresse bekannt sein.

- z.B.:

Adressierung: Logische Adressen

- Layer 3-Adressen

- IP-Adressen (oder andere Layer3-Protokolle)

- Adressen mit einer Struktur, damit "welt/multinetz"-weit kommuniziert werden kann

- z.B.:

- 213.47.19.84

- 2001:db8:cafe:1::1

Adressierung: Physische Adressen

- Layer 2-Adressen

- Hardware-Adressen

- Fix mit der Netzwerkkarte verbunden (BIA=Burned In Address)

- Kann i.a. per Software verändert werden

- z.B.:

- 00:11:22:33:44:55

- 00:a0:c6:00:00:20

Adressierung: Subadressen

- Damit auf einem Rechner mehrere Verbindungen möglich sind gibt es Ports

- Ermöglichen die Kommunikation mit mehreren Servern gleichzeitig mit gleichen oder unterschiedlichen Protokollen

- z.B.:

- Browser mit https (443)

- e-Mail mit pop3s (995)

- Putty mit ssh (22)

Adressierung: e-Mail-Adressen

- Format gemäß RFC 5322

- <mailaccountname>@<mailservername> oder <mailaccountname>@<domainname>

- Bei Angabe des Domänennamens muß im DNS ein MX-Record angegeben sein

- z.B.:

- office@coufal.org

- office@doitnet.at

Adressierung: URL/URI

- Uniform Resource Locator (RFC 1738)/Identifier (RFC 3986)

- Zur allgemeinen Angabe einer Internetressource

- Aufbau: <Schema>:<Schemaspezifika>

- Schema meist gleicher Name wie Protokoll (http, ftp, ...)

- z.B.:

- mailto:office@netacad.at

- file:///C:/Windows/System32/Drivers/etc/hosts

Adressierung: ENUM

- Im VoIP-Bereich zunehmend ein Thema

- Damit können Telephonnummern DNS-analog hinterlegt werden

- ENUM - E.164 NUmber Mapping

- Übersetzung von Telephonnummern in Internetadressen nach RFC 6116

- +43 699 1470 0637 ⇔ 7.3.6.0.0.7.4.1.9.9.6.3.4.e164.arpa

Protokolle

- Definition

- Beispiele aus dem Alltag

- Beispiele aus dem Netzwerkumfeld

- Ein konkretes Beispiel

Protokolle: Definition

- Protokoll: Die Gesamtheit aller Vereinbarungen über einen Ablauf

- Auch die Niederschrift über einen Vorgang (z.B.: Prüfungsprotokoll)

- Kommunikationsprotokoll: Die Gesamtheit aller Vereinbarungen über den Kommunikationsablauf

- Netzwerkprotokoll: Die Gesamtheit aller Vereinbarungen, Regeln und Formaten (Syntax) für das Kommunikationsverhalten (Semantik) zweier oder mehrerer Teilnehmer (Benutzer, Computer) über ein Netzwerk.

Protokolle: Alltagsbeispiele

- Protokoll zum Telephonieren

- Telephon aktivieren (Hörer abheben, …)

- Rufnummer wählen

- Gegenstelle meldet sich (Name, Nummer)

- Eigene Meldung und Begrüßung

- … (eigentliches Gepräch)

- Verabschiedung

- Telephon deaktivieren („auflegen“, …)

- Protokoll zum Fahrkartenkauf (Schalter)

- Kontaktaufnahme (Begrüßung)

- Nennung von Ziel und Abfahrtszeit

- Abklären der Optionen (Klasse, …)

- Erfahren des Preises

- Zahlvorgang (eig. Protokoll)

- Beendigung

Protokolle: Netzwerkumfeld

- Protokoll zum Mail abholen (POP3)

- Verbindungsaufnahme mit Server Port 110

- Authentifizierung

- „USER <username>“

- „PASS <password>“

- Transaktion (Schleife)

- „STAT“

- „RETR <nr>“

- „DELE <nr>“

- Update und Ende

Protokolle: Netzwerkumfeld

- Protokoll zum Mail versenden (SMTP)

- Verbindungsaufnahme mit Server Port 25

- Eröffnung und Authentifizierung

- „HELO <hostname>“ oder „EHLO <hostname>“

- Transfer

- „MAIL FROM:<mail-adresse>“

- „RCPT TO:<mail-adresse>“

- „DATA … .“

- Beendigung

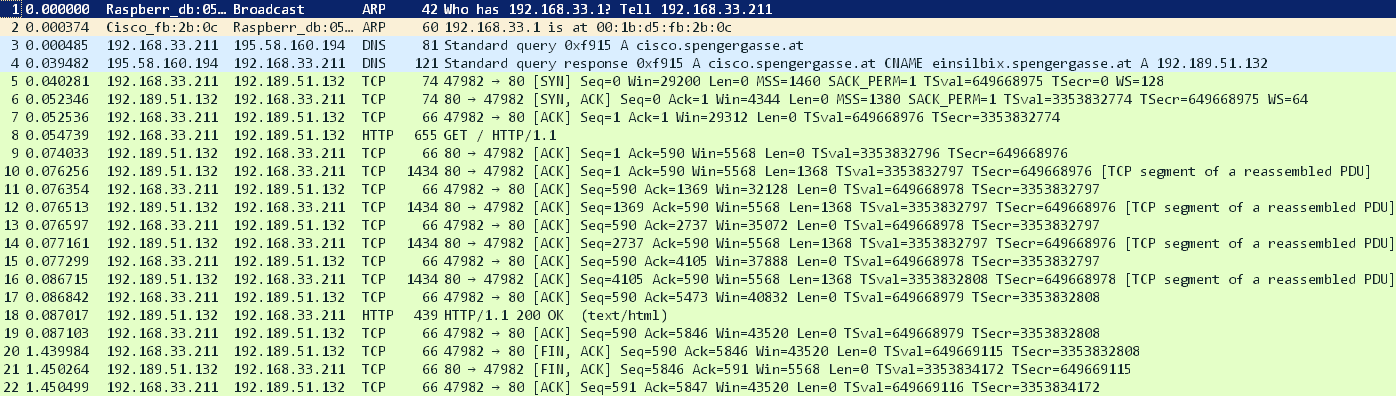

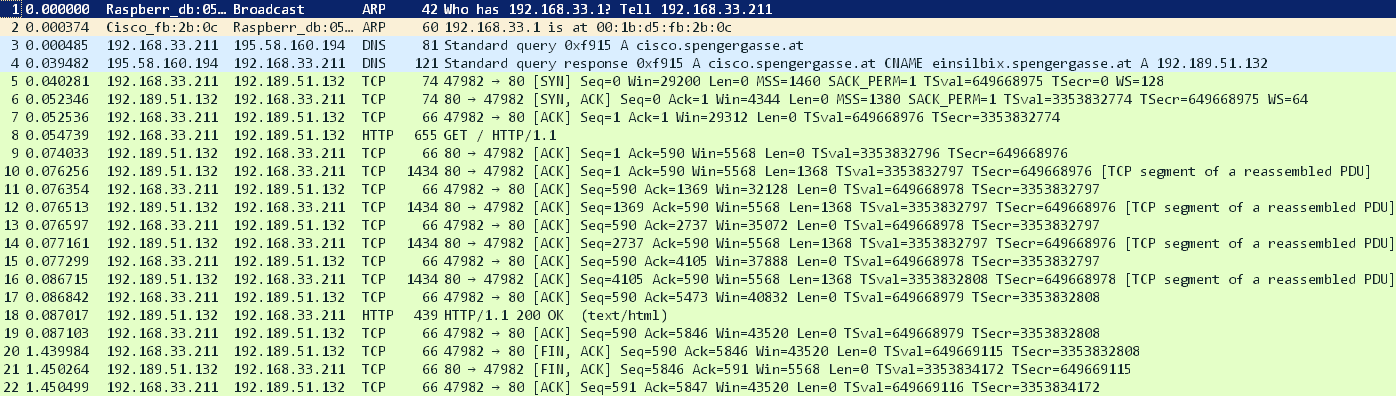

Protokolle: Konkretes Beispiel

- Eine Abfrage einer Webseite wird mittels Wireshark mitprotokolliert.

- Protokolle: ARP, DNS, TCP und HTTP (etwas detaillierter hier)

Techniken der Übertragung

Übertragung: Ethernet

- Normen

- Buszugriffsprotokoll

- Arten (10, 100, 1000, ...)

- Repeater Regel

- Anzahl der Stationen

- Frameformate

- MAC-Adressen

- BNC, TP und LWL

Übertragung: Ethernet - Normen

| Normen |

|---|

| IEEE 802.2 | ISO 8802.2 | LLC (logical link control) |

| IEEE 802.3 | ISO 8802.3 | 10MBit MAC (Media Access Control) und Physical layer |

| IEEE 802.12 | | 100BaseVG-AnyLAN |

| IEEE 802.30 | | 100BaseT |

| ... | | |

- Heute sind fast alle Ethernetnormen und IEEE 802.3 Clause <xx> zu finden

Übertragung: Ethernet - Buszugriffsprotokoll

- Wenn Ethernet als Bus (Coax, Hub) verwendet wird, können Kollisionen auftreten

- Um diese zu vermeiden, existiert ein Buszugriffsprotokoll

- CSMA/CD (Carrier Sense Multiple Access with Collision Detection

- Abhören der Leitung, ob sie frei ist.

- Senden und weiterhören, ob dabei eine Kollision entstanden ist.

- Wenn notwenig: JAM-Signal.

- Erneutes nach „zufälliger“ Wartezeit (2n)

- Früher gab es noch weitere Zugriffsverfahren (Token, Polling, ,,,)

Übertragung: Ethernet - Arten 1

| 10Base5 | Thickwire | 10MBit/s | 500m Segmente |

| 10Base2 | Thinwire | 10MBit/s | 185m Segmente |

| 10BaseT | Twisted Pair | 10MBit/s | 100m Segmente, Hubs |

| 100BaseT | | | |

| 100BaseTX | 2paarig | 100MBit/s | 100m Segmente, Hubs |

| 100BaseT4 | 4paarig | 100MBit/s | 100m Segmente, Hubs |

| 100BaseFX | Glasfaser | 100MBit/s | 400m/2000m Multimodefaser |

| 100BaseSX | Glasfaser | 100MBit/s | 550m Multimodefaser |

| 100BaseBX10 | Glasfaser | 100MBit/s | Splitter, 10km, Singlemodefaser |

| 100BaseLX10 | Glasfaser | 100MBit/s | 10km, Singlemodefaser |

| 100BaseVG | VoiceGrade, 4paarig | 100MBit/s | 100m Segmente, Hubs |

Übertragung: Ethernet - Arten 2

| 1000BaseT | Cu | 1GBit/s | 100m Segmente |

| 1000BaseTX | Cu | 1GBit/s | 100m Segmente |

| 1000BaseCX | Cu | 1GBit/s | 100m Segmente |

| 1000BaseT1 | Cu | 1GBit/s | 100m Segmente |

| 1000BaseSX | LWL | 1GBit/s | 200m-5km |

| 1000BaseLX | LWL | 1GBit/s | 200m-5km |

| 1000BaseLX10 | LWL | 1GBit/s | bis 10km |

| 1000BaseBX10 | LWL | 1GBit/s | bis 10km |

| 1000BaseEX | LWL | 1GBit/s | bis 40km |

| 1000BaseZX | LWL | 1GBit/s | bis 70km |

| 2.5GBaseT | Cu | 2,5GBit/s | |

| 5GBaseT | Cu | 5GBit/s | |

| 10GBase<typ> | Cu, LWL | 10GBit/s | 33m-10km |

Übertragung: Ethernet - Repeater Regel

- Zwischen je zwei Stationen dürfen nie mehr als 4 Repeater (2 wenn auf die Linksegmente verzichtet wird bzw. bei 100BaseT) plaziert sein

- Trunksegment...Segment mit Stationen / Repeatern

- Linksegment...Segment mit 2 Repeatern aber keinen Stationen

- Anzahl der Stationen

- maximal 100 Stationen bzw. Repeater pro Segment bei 10Base5

- maximal 30 Stationen bzw. Repeater pro Segment bei 10Base2

- maximal 1024 Stationen pro Ethernet-Netzwerk

Übertragung: Ethernet - Frameformate

- Ethernet II (Hauptsächlich IP)

- Ethernet 802.3 (Hauptsächlich Novell IPX (alt))

- Ethernet 802.2 (Hauptsächlich Novell IPX (neu))

- Ethernet SNAP (Hauptsächlich Appletalk)

Übertragung: Ethernet - Ethernet II

Frameaufbau Ethernet II (DIX-Ethernet)

| Größe in Byte | Inhalt |

|---|

| 7 | Präambel (AAHEX..AAHEX) |

| 1 | Start Frame Delimiter (SFD) (ABHEX) |

| 6 | Zieladresse |

| 6 | Quelladresse |

| 2 | Typ |

| 46..1500 | Daten (inkl. Protokolle höherer Schichten) |

| 4 | FCS (Frame Checking Sequence) |

Typ <46 bzw. >1500 (5DCHEX)

z.B.: 800HEX..IP, 8137HEX..IPX, ...

Übertragung: Ethernet - Ethernet 802.3

Frameaufbau Ethernet 802.3 (RAW-Ethernet)

| Größe in Byte | Inhalt |

|---|

| 7 | Präambel (AAHEX..AAHEX) |

| 1 | Start Frame Delimiter (SFD) (ABHEX) |

| 6 | Zieladresse |

| 6 | Quelladresse |

| 2 | Länge |

| 46..1500 | Daten (inkl. Protokolle höherer Schichten) |

| 4 | FCS (Frame Checking Sequence) |

Übertragung: Ethernet - Ethernet 802.2 1

Frameaufbau Ethernet 802.2

| Größe in Byte | Inhalt |

|---|

| 7 | Präambel (AAHEX..AAHEX) |

| 1 | Start Frame Delimiter (SFD) (ABHEX) |

| 6 | Zieladresse |

| 6 | Quelladresse |

| 2 | Länge |

| 1 | DSAP (Destination Service Access Point) |

| 1 | SSAP (Source Service Access Point) |

| 1 | Control Byte 1 |

| 1 | Control Byte 2 (Optional) |

| 43(42)..1497 (1496) | Daten (inkl. Protokolle höherer Schichten) |

| 4 | FCS (Frame Checking Sequence) |

Übertragung: Ethernet - Ethernet 802.2 2

| DSAP | Ziel im darüberliegenden Protokoll |

| SSAP | Quelle aus dem darüberliegenden Protokoll |

| | Control Byte 1 | Control Byte 2 |

|---|

| Länge | 1 | 1 | 2 | 1 | 3 | 1 | 7 |

|---|

| Info | 0 | N(S) | P | N(R) |

| Supervisor | 1 | 0 | SF | XXXX | P | N(R) |

| Unnumbered | 1 | 1 | MM | P | MMM |

| N(S) | Sendefolgenummer |

| N(R) | Empfangsfolgenummer |

| P | Poll/Final-Bit (Poll..Befehl; Final..Antwort) |

| SF | Supervisorfunktion |

| XXXX | Reserviert (0000) |

| MM(M) | Modifikationsbit (Befehle bzw. Antworten) |

Übertragung: Ethernet - Ethernet 802.2 SNAP

Frameaufbau Ethernet 802.2 SNAP (SubNet Access Protocol)

| Größe in Byte | Inhalt |

|---|

| 7 | Präambel (AAHEX..AAHEX) |

| 1 | Start Frame Delimiter (SFD) (ABHEX) |

| 6 | Zieladresse |

| 6 | Quelladresse |

| 2 | Länge |

| 1 | DSAP (Destination Service Access Point) |

| 1 | SSAP (Source Service Access Point) |

| 1 | Control Byte 1 |

| 3 | Protocol-ID (Organization Code) |

| 2 | Protocol-ID |

| 38..1492 | Daten (inkl. Protokolle höherer Schichten) |

| 4 | FCS (Frame Checking Sequence) |

Übertragung: Ethernet - MAC-Address-Struktur

| Kürzel | Bedeutung |

|---|

| H | Herstellerkennung Abfrage der OUIs |

| U | U/L 0...UAA/Universally Administered Address, 1...LAA/Local Administered Address |

| I | I/G 0...Individual Address, 1...Group Address |

| L | Laufende Nummer |

Schreibweise hexadezimal in sechs Gruppen

z.B.: 00:01:4A:F6:D3:5C, 00-01-4A-F6-D3-5C oder 0001.4AF6.D35C

mit U/L...0=UAA, I/G...0=Individual Address und OUI...00-01-4A=Sony Corporation

Übertragung: Ethernet - BNC, TP und LWL

- BNC-Kabel sind nicht mehr verbreitet (50 Ohm-Koaxialkabel)

- TP-Kabel Twisted Pairkabel meist mit RJ45 Stecker

- LWL Lichtwellenleiter

- Stufenprofilfaser (Multimodefaser)

- Gradientenprofilfaser (Multimodefaser)

- Monomodefaser (Singlemodefaser)

Übertragung: Ethernet - TP RJ45

RJ-45 Stecker

T568-A |

|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 |

|---|

| | |

| |

| |

| |

| | |

| |

| |

| |

| | |

| |

| |

| |

| | |

| |

| |

| |

RJ-45 Stecker

T568-B |

|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 |

|---|

| | |

| |

| |

| |

| | |

| |

| |

| |

| | |

| |

| |

| |

| | |

| |

| |

| |

| |

| Paarzuordnung |

|---|

| Paar | 1.) | Farben |

|---|

| 1 | R | | |

|---|

| T | | |

| |

| 2 | R | | |

|---|

| T | | |

| |

| 3 | R | | |

|---|

| T | | |

| |

| 4 | R | | |

|---|

| T | | |

| |

| 1.) Tip/Ring |

| |

| Kabeltyp |

|---|

Normal

Straight through | Gekreuzt

Cross over | Rollover |

|---|

| | einfach | voll | |

|---|

| 1-1 | 1-3 | 1-3 | 1-8 |

| 2-2 | 2-6 | 2-6 | 2-7 |

| 3-3 | 3-1 | 3-1 | 3-6 |

| 4-4 | 4-4 | 4-8 | 4-5 |

| 5-5 | 5-5 | 5-7 | 5-4 |

| 6-6 | 6-2 | 6-2 | 6-3 |

| 7-7 | 7-7 | 7-5 | 7-2 |

| 8-8 | 8-8 | 8-4 | 8-1 |

|

Übertragung: Funk

- Grundlagen

- Vorteile

- Nachteile

- Frequenzband

- Multipathing

- Dopplereffekt

- Versteckte Stationen

- Sonstige Fehler

- Zellsysteme

Übertragung: Funk - Grundlagen

- Funkübertragungen werden in zunehmenden Maße für die Datenkommunikation eingesetzt.

- Die Übertragung erfolgt mit Hilfe elektromagnetischer Wellen ohne definiertes Medium.

Übertragung: Funk - Vorteile

- Kabellose Verbindung (keine „Stemmarbeiten“)

- Schnelle Installation

- Mobile Sender und Empfänger

- Breitband-Fähigkeiten

- Broadcastfähigkeiten

Übertragung: Funk - Nachteile

- Interferenzen und Ausbreitungsprobleme

- Frequenzknappheit

- Datensicherungsprobleme

- Designprobleme (Lage der Antennen)

- Behördliche Restriktionen (Funk- und „Bau“probleme) und Lizenzvergabe

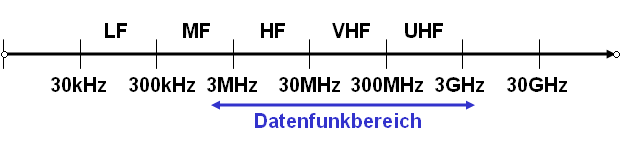

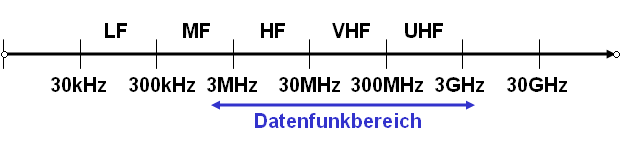

Übertragung: Funk - Frequenzband

- Unter 2 MHz nicht möglich, da die Antennen zu groß wären

- Über ca. 5 GHz Dämpfung bereits durch Luftfeuchtigkeit (Regen, ...)

- Auch Hörfunk und TV nutzen diese Frequenzen

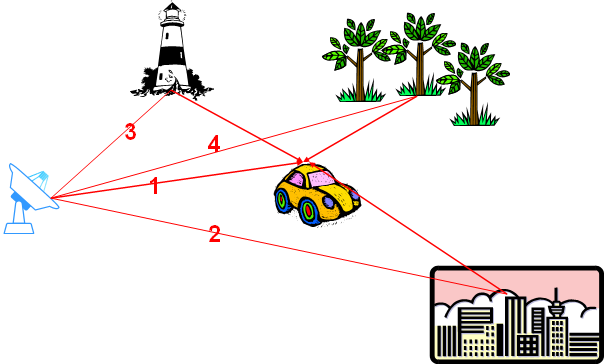

Übertragung: Funk - Multipathing

- Wellen erreichen den Empfänger auf verschiedenem Weg und daher nicht gleichzeitig.

- Phasenverschiebung der Wellen zueinander durch unterschiedliche Anzahl von Reflexionen.

- Die Überlagerung verursacht Interferenzen, die bis zur Auslöschung des Signals führen können.

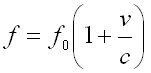

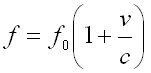

Übertragung: Funk - Dopplereffekt

| Durch die Bewegung des Senders oder des Empfängers (oder beider) ändert sich die Frequenz scheinbar |

| Empfänger bewegt sich auf die feststehende Quelle zu |

| Empfänger bewegt sich von der feststehenden Quelle weg |

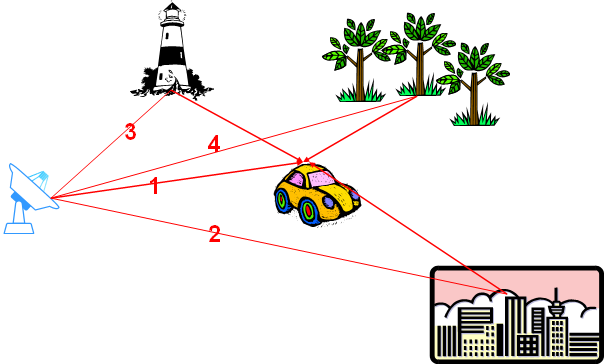

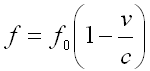

Übertragung: Funk - Versteckte Stationen

- "Versteckte" Stationen

- Durch die begrenzte Reichweite der Funksignale entstehen Störungen

- A sendet an B, doch kann B nicht empfangen wenn C zeitgleich an B oder D sendet (C ist für A versteckt)

Übertragung: Funk - Sonstige Fehler

- Thermisches Rauschen

- Atmosphärisches Rauschen

- „Elektromagnetische Umweltverschmutzung“

- Räumliche Ausbreitung führt zu großem Energieverlust

- "Handover" (Übergabe an anderen Zugriffspunkt)

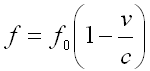

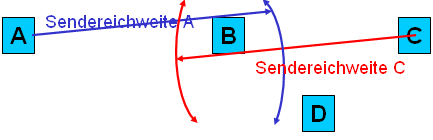

Übertragung: Funk - Zellsysteme

- Um der Frequenzknappheit zu begegnen, werden Frequenzen in verschiedenen räumlichen Gebieten wiederverwendet.

- Dabei wird die begrenzte Sendereichweite ausgenützt.

- Bei Bewegung ist aber Frequenzumschaltung notwendig

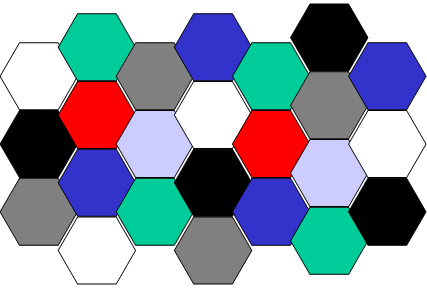

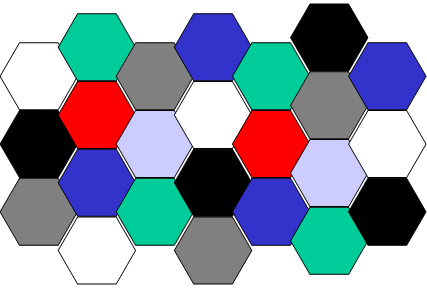

| |

| |

Jedes Sechseck ist eine Zelle

Jede Farbe stellt eine Frequenz dar

7 Zellen bilden einen Cluster (jede Zelle mit den sechs angrenzenden Zellen)

|

Übertragung: WLAN

- Überblick

- Standards

- Betriebsarten

- Sicherheit

- Parameter

Übertragung: WLAN - Überblick

- Wireless LAN (auch unter WiFi bekannt)

- Datenübertragung per Funk

- Kurze Reichweite

- Lizenzfreier Funk (CB-Band)

- Trotz Normungen teils erhebliche nationale Unterschiede

- Heute werden WLAN-SSIDs bereits zur Lokalisierung benutzt (Google)

Übertragung: WLAN - Standards

- Wireless LAN

- Standards: 802.11-Familie

- 802.11a 5Ghz-Band 54 MBit/s

- 802.11g 2,4GHz-Band 54 MBit/s

- 802.11n 2,4 und 5GHz-Band bis zu 600MBit/s

- nächster Standard soll über 1GBit/s Leistung haben (802.11ac)

- 100mW Sendeleistung und ca. 10-100m Reichweite

Übertragung: WLAN - Betriebsarten

- Infrastrukturmodus

- Ein AccessPoint übernimmt die Verwaltung der Verbindungen

- Sendet i.a "Beacons" aus (mehrmals pro Sekunde)

- Übernimmt i.a. auch die Anbindung an das restliche Netz

- Ad-Hoc-Modus

- Spontane Vernetzung weniger Endgeräte ohne AccessPoint

- Jeder Teilnehmer muß sich um die Koordination kümmern

- Für VoIP-Installationen weniger interessant

Übertragung: WLAN - Sicherheit

- Bedingt durch die Broadcastfähigkeiten ist Zutrittsschutz und Zugriffsschutz nötig

- WEP - Wired Equivalence Privacy

- WPA - Wi-Fi Protected Access, TKIP (Temporal Key Integrity Protocol)

- WPA2 - Wi-Fi Protected Access Version 2, 802.11i, AES (Advanced Encryption Standard)

- Personal - PSK (PreShared Key)

- Enterprise - Netzwerkauthentifizierung (Zertifikat, 802.1X)

- RADIUS (Remote Authentication Dial-In User Service)

Übertragung: WLAN - Parameter

- SSID - Service Set IDentifier

- Sicherheitsmodus z.B.: WPA2-PSK

- Sicherheitsparameter z.B.: WPA2-Key

- IP-Daten (DHCP bzw. IP-Adresse, Gateway, DNS-Server, ...)

Übertragung: WWAN

- Analoge Netze (nicht weiter behandelt)

- SIM-Karte

- GSM (2. Generation)

- GPRS/EDGE

- UMTS (3. Generation)

- HSDPA und HSUPA

- LTE (4. Generation)

- 5G (5. Generation)

- Realisierung

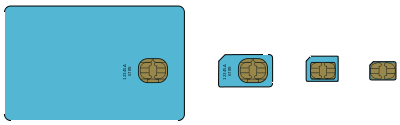

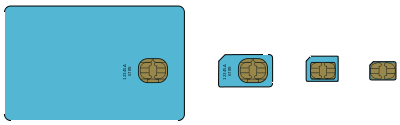

Übertragung: WWAN - SIM-Karte

- Geräteunabhängigkeit

- Sicherheitsabfrage (PIN-Code)

- Teilnehmerdaten

- IMSI (International Mobile Subscriber Identity)

- Format

- Full Size (ISO/IEC 7810:2003, ID-1; 85,6*53,98mm)

- Mini SIM (ISO/IEC 7810:2003, ID-000; 25*15mm)

- Micro SIM (ETSI TS 102 221 V9.0.0, Mini-UICC; 15*12mm)

- Nano SIM (ETSI TS 102 221 TS 102 221 V11.0.0; 12,3*8,8mm)

- Embedded (JEDEC Design Guide 4.8 , SON-8, 6*5mm)

Quelle: http://upload.wikimedia.org/wikipedia/commons/e/e0/GSM_SIM_card_evolution.svg

Übertragung: WWAN - GSM

- Global System for Mobile Communications

- 9600 Bit/s Übertragungsrate

- Digitaler zellularer Mobilfunkstandard

- Abhörsicherheit durch Verschlüsselung

- Weltweit einheitlicher Standard

- Mobiles Telephonieren auch im Ausland

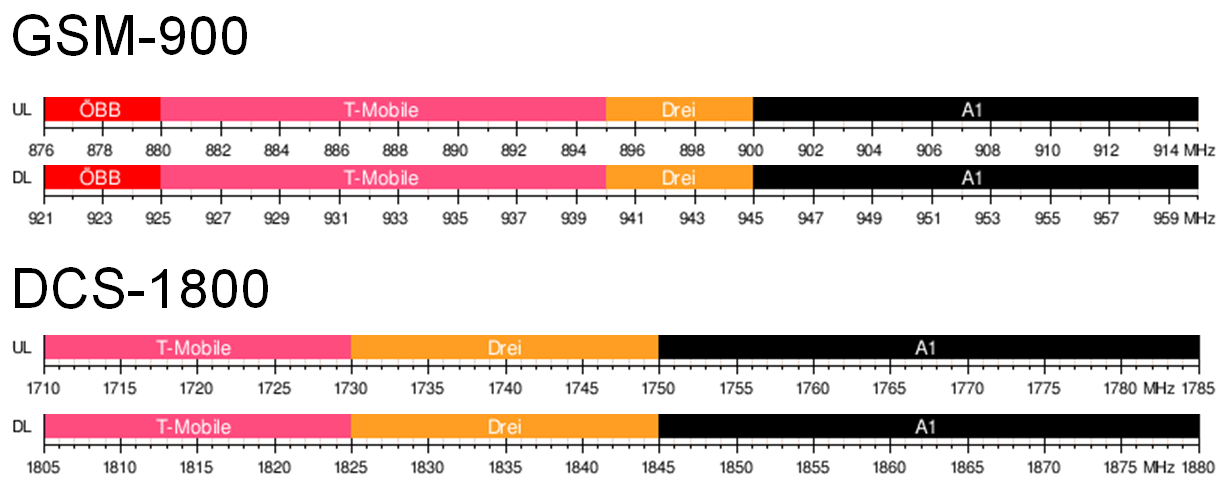

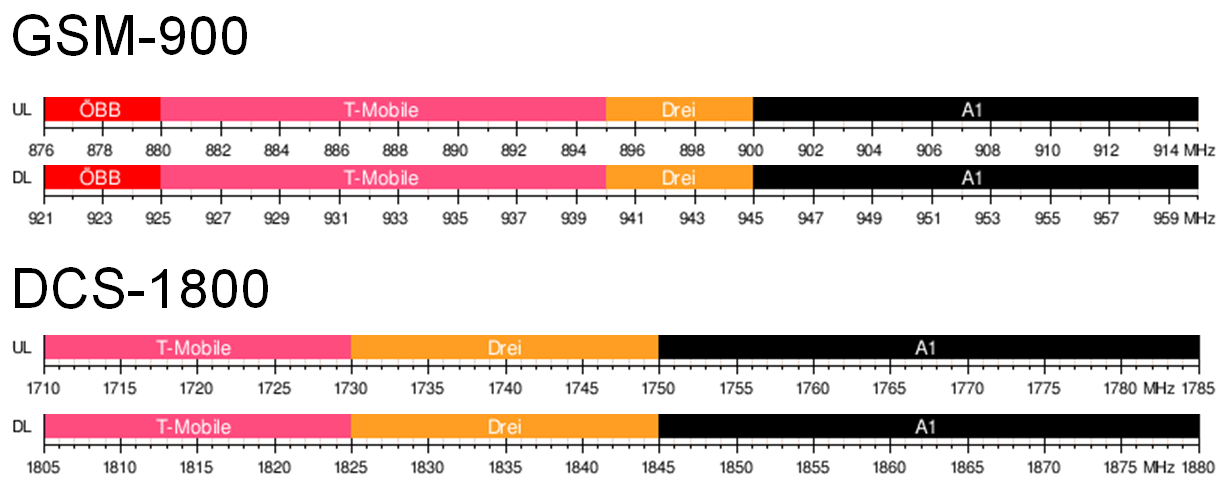

Übertragung: WWAN - GSM-Frequenzen

Frequenzaufteilung in Österreich

https://de.wikipedia.org/wiki/Global_System_for_Mobile_Communications

Übertragung: WWAN - GPRS und EDGE

- General Packet Radio Service

- 56 kBit/s Übertragungsrate

- Bündelung von bis zu 8 Timeslots

- Enhanced Data Rates for GSM Evolution

- 220 kBit/s Übertragungsrate

Übertragung: WWAN - UMTS

- Universal Mobile Telecommunications System

- 3. Generation der Mobilfunknetze (3G)

- 384 kBit/s Übertragungrate

- Neue Funkzugriffstechnik (Breitband CDMA)

- Mehrere Datenströme gleichzeitig

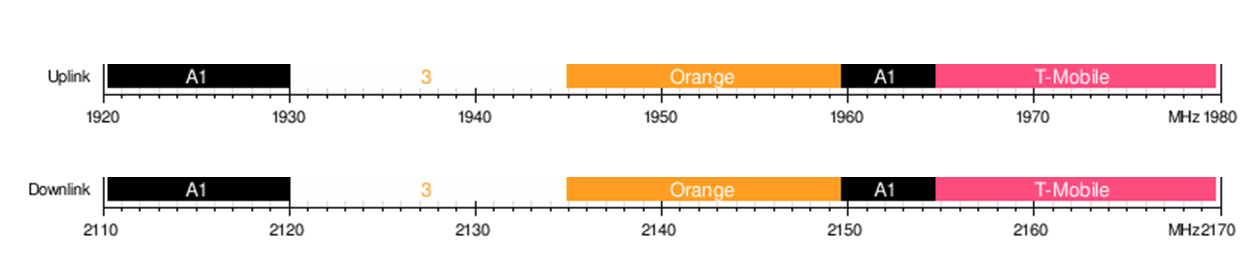

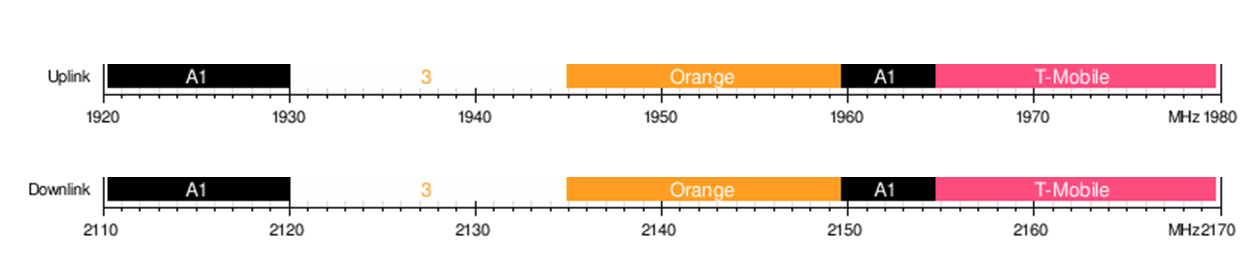

Übertragung: WWAN - UMTS-Frequenzen

Frequenzaufteilung in Österreich

Quelle: https://de.wikipedia.org/wiki/Universal_Mobile_Telecommunications_System

Übertragung: WWAN - HSDPA und HSUPA

- High Speed Downlink Packet Access

- 3,6 bzw. 7,2 MBit/s Übertragungsrate

- 3,5G oder 3G+ (G=Generation)

- HSDPA+ bis 42 MBit/s Übertragungsrate

- High Speed Uplink Packet Access

- 5,76 MBit/s Übertragungsrate

- HSUPA+ bis 23 MBit/s Übertragungsrate

Übertragung: WWAN - LTE

- Long Termin Evolution

- 3,9/4. Generation der Mobilfunknetze

- 300 MBits/s Übertragungrate

- Nutzung der UMTS-Infrastruktur

- Höhere Datenraten durch

- QAM (Quadraturamplitudenmodulation)

- MIMO (Multiple Input/Multiple Output)

- Verwendete Kodierung

- OFDMA (Orthogonal Frequency Division Multiple Access; Downlink)

- SC-FDMA (Sub Carrier Frequency Division Multiple Access; Uplink)

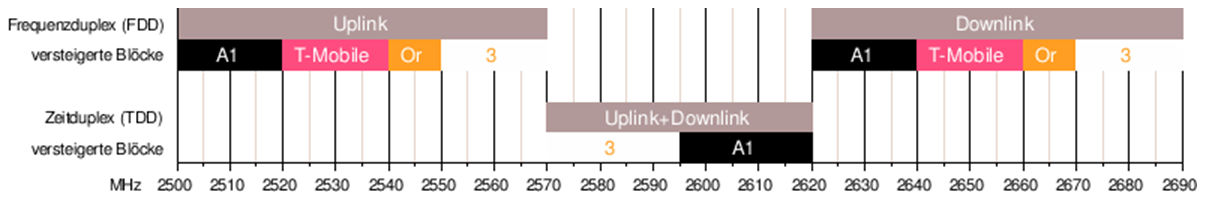

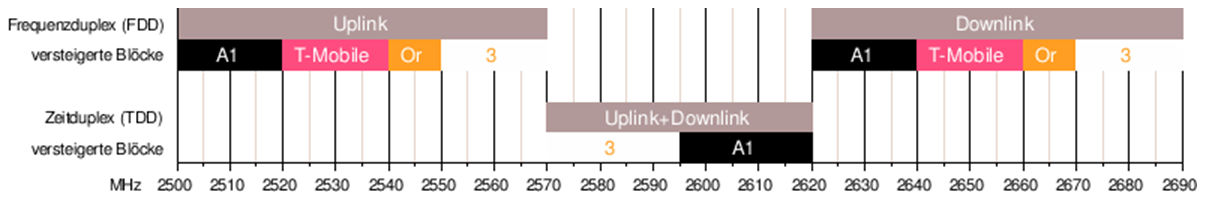

Übertragung: WWAN - LTE-Frequenzen

Frequenzaufteilung in Österreich

Quelle: https://de.wikipedia.org/wiki/Long_Term_Evolution

Übertragung: WWAN - 5G

- 5. Generation der Mobilfunknetze

- Bis zu 20 GBits/s Übertragungsrate

- Latenzzeiten unter 1ms

- IoT-Tauglichkeit (auch für Echtzeitanwendungen geeignet)

- In Österreich wurden erste Frequenzen (3,4-3,8 GHz) Anfang 2019 versteigert

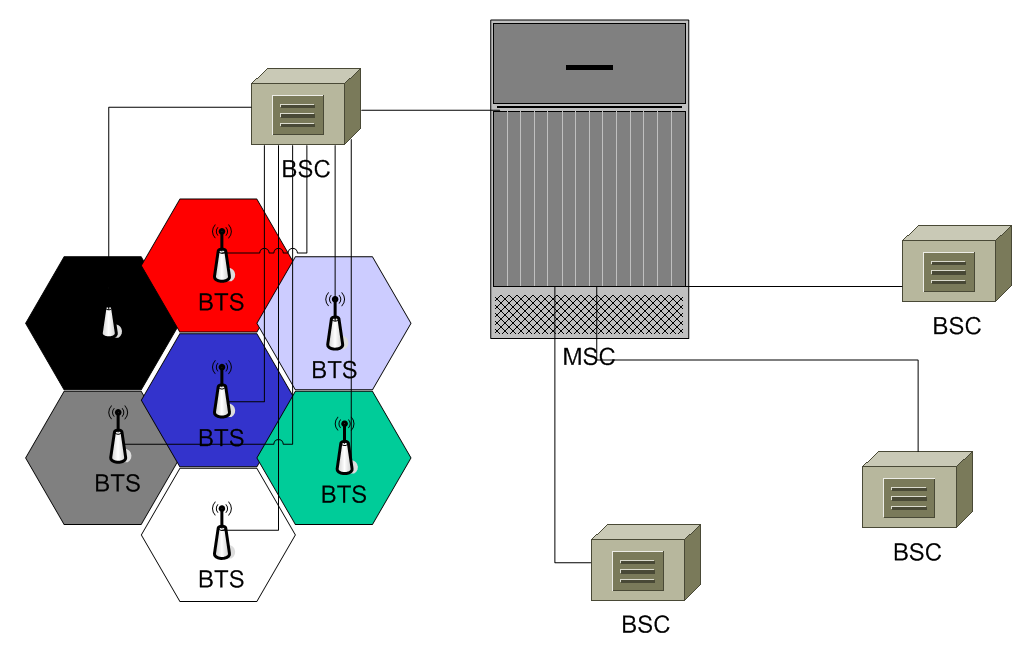

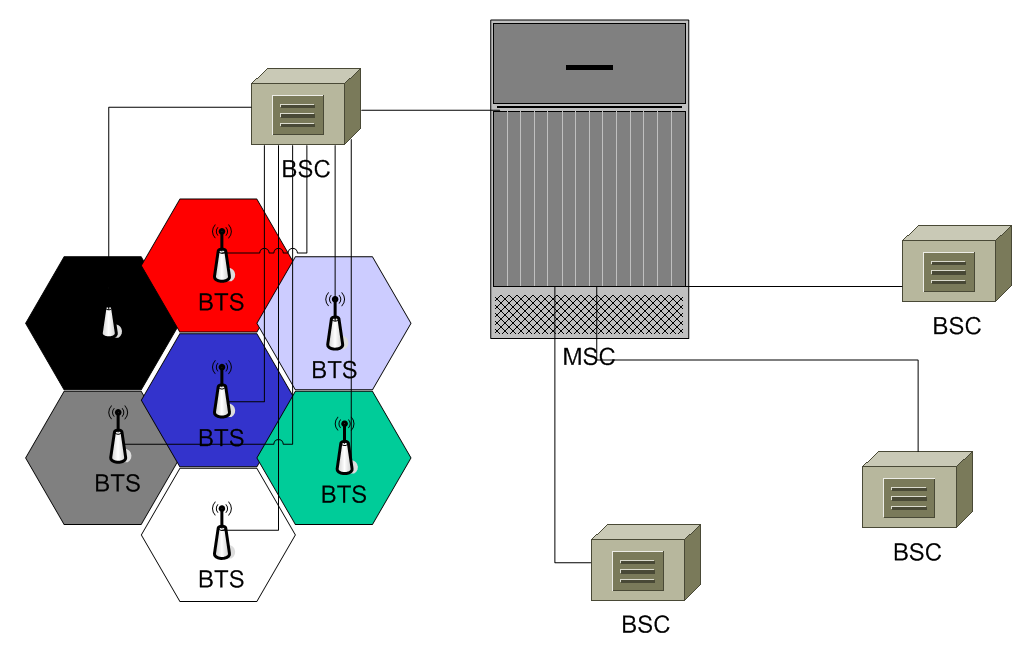

Übertragung: WWAN - Realisierung 1

- In jeder Zelle existiert eine BTS (Base Transceiver Station)

- Innerhalb einer Zelle nehmen die Mobilgeräte Verbindung zur BTS auf

- Die BTS versorgt über einen Funkkanal alle Geräte innerhalb der Zelle mit allgemeinen Funktionen (Rundfunk)

- Die Zellen müssen sich überlappen, damit genügend Zeit zum „Handover“ (Weiterreichen der Verbindung) besteht.

- Überlappungsbereich ist abhängig von der Geschwindigkeit des Mobilgerätes und der Zeit, die für das Handover benötigt wird (dzt. bis ca. 180km/h).

- Mehrere Zellen werden zu einer LA (Location Area) zusammengefaßt, damit der Aufenthaltsort des Mobilgerätes nicht zu oft aktualisiert werden muß

- Die LAs müssen an die topologischen Gegebenheiten angepaßt werden (Berge, Tunnels, …)

Übertragung: WWAN - Realisierung 2

|

BTS (Base Transceiver Station)

BSC (Base Station Controller)

MSC (Mobile Services Switching Center)

GMSC (Gateway Mobile Services Switching Center)

|

Übertragung: WWAN - BTS

- BTS - Base Transceiver Station

- Funkversorgung einer Zelle

- Anschluß an BSC (meist per Leitung)

- Funktechnische Einrichtungen am Senderstandort

- Unmittelbare Kommunikation mit den mobilen Endgeräten

Übertragung: WWAN - BSC

- BSC - Base Station Controller

- Steuerung mehrerer BTS

- Steuerung des Verbindungsaufbaus

- Anschluß an MSC (Festnetz)

- Weiterreichen der Verbindung an andere BTS (soferne mit neue BTS am selben BSC angeschlossen ist)

Übertragung: WWAN - MSC

- MSC - Mobile Services Switching Center

- Verbindungsaufbau im Netz bzw. zu anderen Netzen (Gateway MSC)

- Verbindung des Vermittlungssystems mit der Basisstation

- Aufzeichnung der abrechungsrelevanten Gesprächsdaten

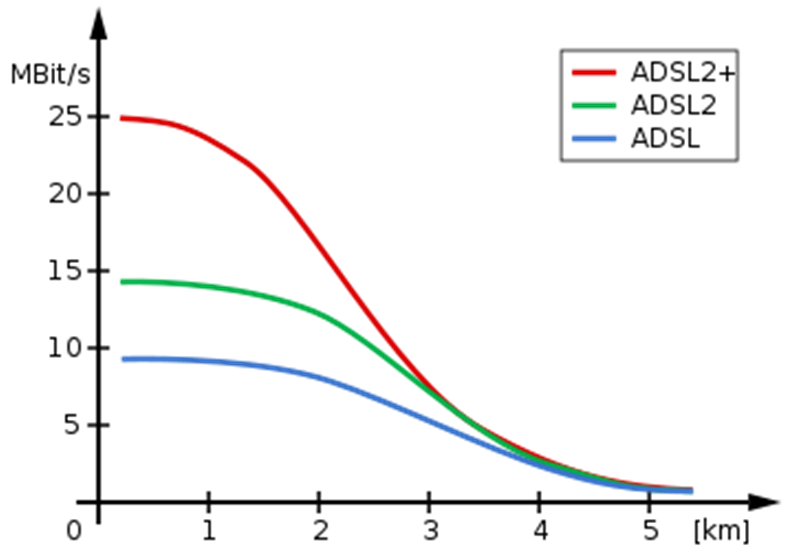

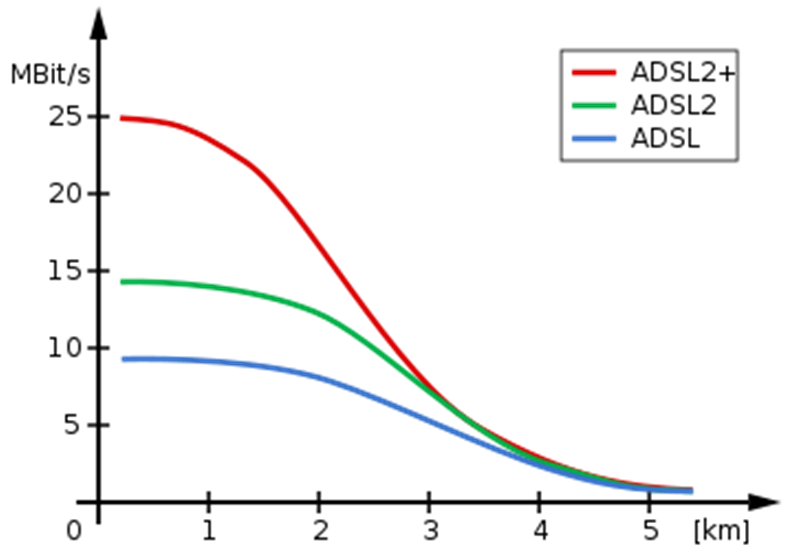

Übertragung: ADSL

- Asymmetric Digital Subscriber Line

- Datenrate entfernungsabhängig

- Kombinierbar mit POTS und ISDN

- Schmale Frequenzbänder, die je nach Störungssituation kombiniert werden

- Gegenstelle digital (DSLAM=DSL Acess Multiplexer)

Übertragung: ADSL - Entfernung

Entfernungsabhängigkeit vom DSLAM

Quelle: http://de.wikipedia.org/wiki/ADSL

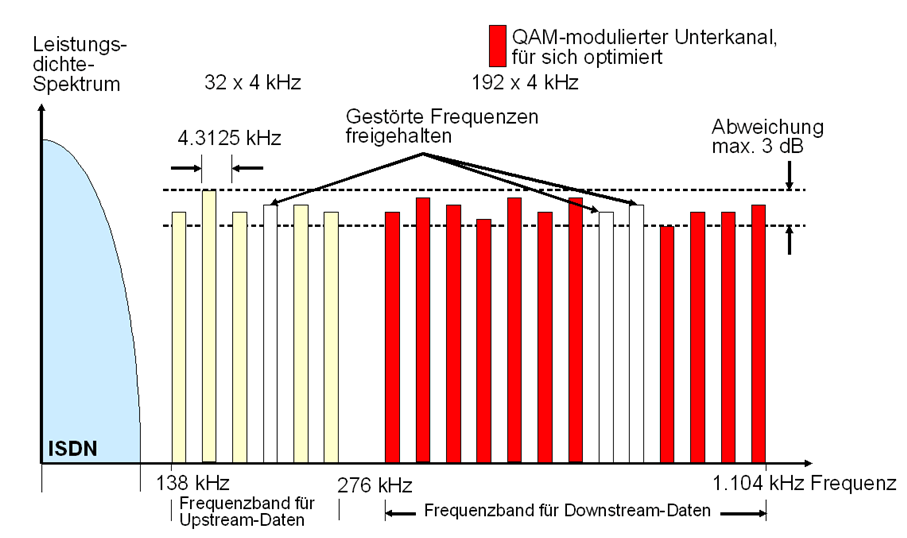

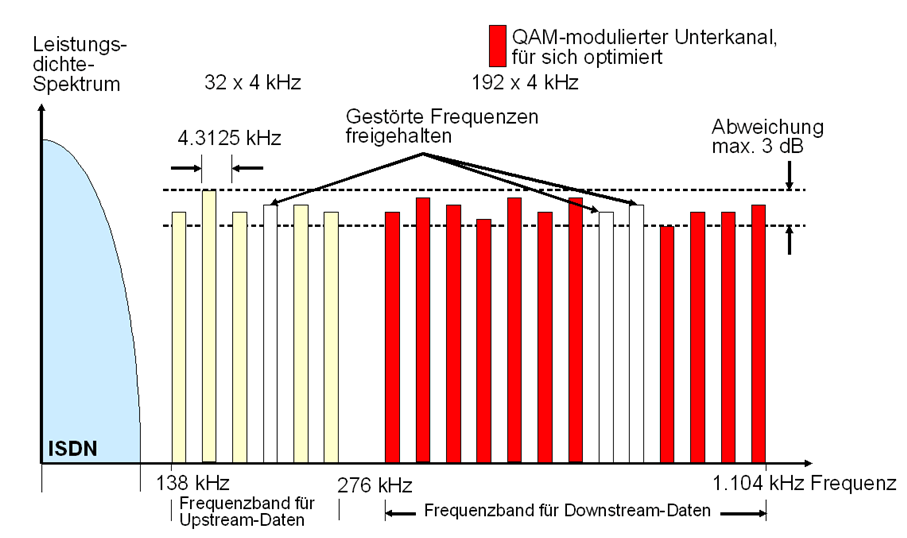

Übertragung: ADSL - Kanalwahl

Kanalwahl

Quelle: http://de.wikipedia.org/wiki/ADSL

Techniken der lokalen Verteilung (L2)

- MAC-Adresse

- Switch

- Switching

- STP Spanning Tree Protocol

- Link Aggregation

Layer2: MAC-Adresse

- Layer 2 Adresse oder auch physische Adresse

- i.a. HW-Spezifisch, d.h. nur selten softwareseitig bestimmt

- Aufbau 6 Byte in hexadezimaler Schreibweise

- Beispiel:

- 00:23:18:BA:A9:92 (verschiedene Trennzeichen üblich: "-" ":" " ")

- Darin ist BA:A9:92 eine laufende Nummer des Herstellers

- 00:23:18 eine sogenannte OUI (Organizationally Unique Identifier, z.B.: Toshiba)

- zweite Stelle der OUI ("0") enthält zwei Bits zur Kennzeichnung des Adresstyps

Layer2: Switching

- Mit Hilfe der MAC-Adressen entscheidet ein Switch, auf welchen Port der Datenverkehr weitergeleitet wird

- Sollte die Ziel-MAC-Adresse unbekannt sein, wird das Paket an alle Ports (außer dem Port an dem es eingelangt ist) weitergeleitet

- Die Quell-MAC-Adresse wird in die Tabelle eingetragen

- Zur Vermeidung von Switchingloops wird STP (Spanning Tree Protocol) eingesetzt

- VLANs werden mit Hilfe von Switches umgesetzt (802.1q)

Layer2: Switchingtechniken

- Drei Grundlegende Techniken:

- Store-and-Forward

- Fast Forward

- Error-Free-Cut-Through

- Bandbreite:

- Verschiedene Speicherimplementierungen:

- Shared Memory

- Port Based Memory

Layer2: Store-and-Forward

- Das ganze Paket wird empfangen und geprüft (FCS)

- Nach Auswertung der Ziel-MAC-Adresse wird das Paket weitergeleitet

- Fehlerhafte Pakete bzw. Kollisionsfragmente werden nicht weitergeleitet

Layer2: Fast Forward

- Auch „Cut Through“ genannt

- Sobald die Ziel-MAC-Adresse erkannt ist, wird mit der Weiterleitung begonnen

- Fehlerhafte Pakete werden daher ebenfalls weitergeleitet

- Schnell

Layer2: Error-Free-Cut-Through

- Hier werden die ersten 64 Byte des Pakets gelesen

- Die Ziel-MAC-Adresse ausgewertet und das Paket weitergeleitet

- Collisionsfragmente sind kürzer als 64 Byte und werden daher nicht weitergeleitet.

Layer2: Bandbreite

- Hier wird unterschieden ob die Bandbreite der Ports gleich oder verschieden ist

- Symmetrisch:

- Alle Port haben die gleiche Bandbreite

- Asymmetrisch:

- Ports haben unterschiedliche Bandbreite

Layer2: Speicheraufbau

- Die Art der Verwendung des Speichers

- Port Based Memory:

- Speicherbereich sind den Ports zugeordnet

- Ausgangsbuffer

- Eingangsbuffer

- Shared Memory:

- Speicher kann dynamisch für jedes Port verwendet werden

Layer2: STP

- Redundanz im Layer 2 führt zu Layer 2 Loops

- Dann reicht ein Broadcast-Paket und unzählig viele Pakete entstehen

- Dieses Ereignis nennt man "Broadcast Storm"

- Das Spanning Tree Protocol löst diese Problem

- Das Netz hat weiter physische Loops aber keine logischen mehr

- Dazu wird ein Switch zur Root-Bridge und die restlichen logisch zu einem Baum

- Benötigt wird dazu die 64-Bit Bridge-ID

- Bridge-ID: 4 Bit Priority + 12 Bit Extended System ID + 48 Bit MAC-Adresse

Layer2: STP Varianten

- STP - 802.1D (Standard STP)

- PVST+ - Cisco (Per VLAN-Spanning Tree Plus)

- RSTP - 802.1w (Rapid STP)

- Rapid PVST+ - Cisco

- MSTP - 802.1s (Multiple STP)

Layer2: STP Ablauf

- Die Switches tauschen BPDUs (Bridge Protocol Data Units) aus

- Bestimmung einer Root-Bridge (mit der geringsten Bridge-ID)

- Jeder Switch bestimmt seinen Root-Port (Port mit geringsten Kosten zur Root-Bridge)

- Portkosten nach IEEE

| | Speed | | IEEE Cost | | Revised IEEE Cost |

|---|

| | 10 Gb/s | | 1 | | 2 |

| | 1 Gb/s | | 1 | | 4 |

| | 100 Mb/s | | 10 | | 19 |

| | 10 Mb/s | | 100 | | 100 |

Layer2: Link Aggregation

- Wenn man mehr Bandbreite benötigt, können auch mehrere Leitungen parallel verwendet werden

- Allerdings würde STP sofort alle bis auf eine deaktivieren

- Damit das nichts passiert, müssen diese Leitungen speziell konfiguriert werden

- Bei Cisco wird das Etherchannel genannt

- Die Konfiguration der Leitungen müssen in allen Punkten übereinstimmen (Speed, Duplex, Trunk, ...)

- Zwei Protokolle stehen dafür zur Verfügung:

- PAgP - Port Aggregation Protocol

- LACP - Link Aggregation Control Protocol

Techniken der globalen Verteilung (L3)

- ARP

- IPv4

- IPv6

- Andere L3-Protokolle

- Router

- Routing

- OSPF

- FHRP

Layer 3: ARP

- Protokoll zur Ermittlung der physischen Adresse (MAC-Adresse) bei bekannter Netzadresse (IPv4-Adresse)

- An Ethernet Address Resolution Protocol: RFC 826

- Dieses Protokoll ist eines der Basisprotokolle, ohne die die Kommunikation im LAN undenkbar wäre

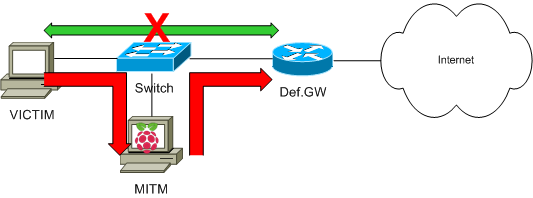

- Dieses Protokoll kann für "Man-In-The-Middle"-Attacken mißbraucht (ARP-Spoofing)

- In IPv6 wird stattdessen das Neighbour-Discovering-Protocol Verwendet: RFC 4861

Layer 3: ARP - Ablauf

- Ein Client sendet einen ARP-Request mit der IP-Adresse darinnen als MAC-Broadcast

- Das Gerät mit der IP-Adresse antwortet mit einem ARP-Reply, der die eigene MAC-Adresse enthält

- Der Client nimmt die MAC-Adresse in seinen ARP-Cache auf und verwendet diese für die weitere Kommunikation

- Im ARP-Cache verfallen die Informationen nach einer vorgegeben Zeit (i.A. 300s) und müssen erneuert werden

Layer 3: ARP - Request, Reply

- ARP-Request:

| ARP-Header | Source-MAC | Source-IP | Destination-MAC | Destination-IP |

| z.B.: | 00:00:11:22:33:44 | 10.0.0.1 | 00:00:00:00:00:00 | 10.0.0.9 |

- ARP-Reply:

| ARP-Header | Source-MAC | Source-IP | Destination-MAC | Destination-IP |

| z.B.: | 00:00:11:22:33:55 | 10.0.0.9 | 00:00:11:22:33:44 | 10.0.0.1 |

Layer 3: ARP - Spezielle ARP-Messages

- Proxy-ARP

- Ein Gerät (z.B.: Router, Firewall) beantwortet den ARP-Request für ein anderes Gerät (z.B.: Server in DMZ)

- Gratuitous-ARP

- Ein Gerät sendet einen ARP-Request mit den eigenen Daten um z.B.: über Änderungen zu informieren

- Reverse-ARP (RARP)

- Anfrage mit bekannter MAC-Adresse, Antwort ist eine IP-Adresse

Layer 3: ARP - Kommandos

- arp -a

- arp -a -v

- Detaillierte Anzeige des ARP-Caches

- arp -s <IP-Adresse> <MAC-Adresse>

- statischen Eintrag in den ARP-Cache aufnehmen

- arp -d <IP-Adresse>

- Eintrag aus dem ARP-Cache löschen

- arp -d *

- ARP-Cache löschen (nur unter Windows)

Layer 3: IP-Adresstypen

- unicast

- Paket ist an einen bestimmten Empfänger adressiert

- broadcast

- Paket ist an alle adressiert (Rundruf)

- multicast

- Paket ist an eine Gruppe von Empfängern adressiert (Multicastgruppe)

- anycast

- Paket ist an eine Gruppe von Empfängern mit i.a. nur einer Unicast-Adresse adressiert, nur an den Nächstgelegenen wird zugestellt

Layer 3: IPv4

- IPv4-Adressen sind 32-Bit-Werte die dezimal in 4 8-Bit-Gruppen durch einen "." geschrieben werden.

- Sie bestehen aus einem Netzanteil und einem Hostanteil, die Aufteilung ist entweder durch eine Adreßklasse oder eine Subnetmaske bestimmt.

- Sie dienen der logischen Adressierung im gesamten Internet, die Adressen sind dazu i.A. weltweit eindeutig, daher wird die Vergabe weltweit zentral gesteuert.

- Jede IP-Adresse besteht aus 2 Teilen

- Netzanteil

- Bestimmt den gemeinsamen Teil der Adresse, der für alle Rechner im selben Netz gleich ist.

- Hostanteil

- Ist der „Unique“-Anteil der Adresse, den nur diesem Rechner zugeordnet ist.

Layer 3: IPv4 - Subnetting

- Sehr oft wird nicht der gesamte Adressbereich für ein Netz benötigt, dann kann dieses Netz in Subnetze geteilt werden, d.h. ein Teil der Host-Adresse wird für den Subnetzanteil verwendet.

- Aufteilung eines Netzes in Subnetze

- Die Adressen haben eigentlich 3 Teile: Netzanteil, Subnetzanteil, Hostanteil

- Für alle beteiligten Systeme ist aber weiterhin nur die 2-Teilung sinnvoll (Netzanteil, Hostanteil)

- Der Subnetzanteil wird je nach Betrachtungsweise zum Netz- oder Hostanteil dazugerechnet.

Layer 3: IPv4 - Adressklassen

- Früher war die Aufteilung durch die Adressklasse bestimmt (1981, RFC 791)

- Je nach Firmengröße wurde eine der verfügbaren Klassen zugeteilt.

- Klassen A bis C für allgemeine Zwecke

- Klasse D und E für besondere Zwecke

Layer 3: IPv4 - Klasse A

- 8-Bit Netzadresse

- 24-Bit Hostadresse

- Erkennbar am 1. Bit der Adresse (=0)

- Adressbereich: 0.0.0.0 – 127.255.255.255

- Große Firmen (126 Firmen möglich)

- 0 Reserviert für "alle" (=Netzadresse)

- 127 Reserviert für lokale Zwecke (127.0.0.1 = Local Host)

Layer 3: IPv4 - Klasse B

- 16-Bit Netzadresse

- 16-Bit Hostadresse

- Erkennbar an den ersten 2 Bit der Adresse (=10)

- Adressbereich: 128.0.0.0 – 191.255.255.255

- Mittelgroße Firmen (16.382 Firmen möglich)

Layer 3: IPv4 - Klasse C

- 24-Bit Netzadresse

- 8-Bit Hostadresse

- Erkennbar an den ersten 3 Bit der Adresse (=110)

- Adressbereich: 192.0.0.0-223.0.0.0

- Kleine Firmen (2,097.150 Firmen möglich)

Layer 3: IPv4 - Klasse D

- Erkennbar an den ersten 4 Bit der Adresse (=1110)

- Adressbereich: 224.0.0.0-239.255.255.255

- Multicast-Adressen

Layer 3: IPv4 - Klasse E

- Erkennbar an den ersten 4 Bit der Adresse (=1111)

- Adressbereich: 240.0.0.0 – 255.255.255.255

- Adressen für experimentelle Zwecke

Layer 3: IPv4 - CIDR

- Um die Verschwendung von IPv4-Adressen im Classful Model zu verbessern und sowohl mehrere als auch kleinere Netze zu ermöglichen, wurde die Variante Classless eingeführt (CIDR, Classless Inter-Domain Routing, seit 1993, RFC 1518).

- Diese Variante wird parallel zu Classful Variante verwendet und kann daher nur Classful Netze verwenden, die nicht vergeben sind.

- Damit bei den Classless Netzen die Aufteilung in Netzanteil und Hostanteil angegeben werden kann, werden Subnetmasken eingesetzt.

- Die kleinste Adresse des Subnetzes ist für als Netzadresse des gesamten Subnetzes reserviert (Alle Hostbit sind 0)

- Die größte Adresse des Subnetzes ist als Broadcastadresse für das Subnetz reserviert (Alle Hostbits sind 1, Schreibweise oft -1)

Layer 3: IPv4 - Subnetmasken

- Die Subnetzmasken können in drei Varianten angegeben werden:

- Als Suffix mit "/" und der Angabe der Bits des Netzanteils (auch Präfixschreibweise genannt)

- Als Subnetmaske ("dotted notation"), diese sieht wie eine IP-Adresse aus, bei der die Netzbits "1" und die Hostbits "0" sind

- Als Wildcard, diese sieht wie eine IP-Adresse aus, bei der die Netzbits "0" und die Hostbits "1" sind

- Beispiele

- 192.189.51.132/24 oder 192.189.51.132 255.255.255.0

- 62.99.139.76/29 oder 62.99.139.76 255.255.255.248

- Klasse A Suffix /8 oder 255.0.0.0

- Klasse B Suffix /16 oder 255.255.0.0

- Klasse C Suffix /24 oder 255.255.255.0

Layer 3: IPv4 - Subnettrivia 1

- Die Netzadresse eines Subnets:

- muß eine gerade Zahl sein (da das letzte Hostbits 0 sein muß)

- muß durch die Anzahl der IP-Adressen des Subnets (inkl. Netz- und Broadcastadresse) teilbar sein

- Die Broadcastadresse eines Subnets:

- muß eine ungerade Zahl sein (da das letzte Hostbits 1 sein muß)

- muß um eins geringer als die Netzadresse des folgendes Subnetzes

- Zwei Schnittstellen eines Gerätes können i.a. nicht aufeinanderfolgende IP-Adressen haben:

- Der Abstand muß mindestens die Broadcastadresse des einen Subnets und die Netzadresse des anderen Subnets umfassen

Layer 3: IPv4 - Subnettrivia 2

- Je mehr Subnetze gebildet werden, desto weniger nutzbare IP-Adressen stehen zur Verfügung:

- Da in jedem Subnet wieder Netz- und Broadcastadresse ungenutzt bleiben

- Die Subnetmaske /31 (255.255.255.254) hat wenig Sinn:

- Da ein solches Subnetz nur aus Netz- und Broadcastadresse bestehen würde

- Sinnvolle Subnetzmasken sind:

- /8, /12, /13, /14, /15, /16, /17, /18, /19, /20, /21, /22, /23, /24, /25, /26, /27, /28, /29, /30

- In der "Dotted Notation" kommen auch nur wenige Zahlenwerte vor:

- 0, 128, 192, 224, 240, 248, 252, 254, 255

- In der "Dotted Notation" kann nach einem "0"-Bit kein "1"-Bit mehr kommen

Layer 3: IPv4 - Subnetbeispiel

- Eine Firma bekommt z.B. den folgenden Adressbereich zugeteilt: 193.170.108.192/28

- Das bedeutet, daß der Firma 16 Adressen (193.170.108.192 bis 193.170.108.207) zugeordnet sind, von denen sie 13 bzw. 14 frei nutzen kann.

- Der Netzanteil beträgt 28 Bit, der Hostanteil 4 Bit (d.h. Subnetmaske 255.255.255.240 oder /28)

- Die Netzadresse (=1. Subnetadresse) ist 193.170.108.192 und kann keinem Host zugeordnet werden

- Die Broadcastadresse (=letzte Subnetadresse) ist 193.170.108.207 und kann auch keinem Host zugeordnet werden

- Eine Adresse (meist zweite Subnetadresse) ist noch für das Gerät des Providers (Router, Modem) reserviert (z.B.: 193.170.108.193)

- Damit verbleiben die Adressen 193.170.108.194 bis 193.170.109.206 für das eigentliche Netz

Layer 3: IPv4 - RFC1918

- Auch CIDR konnte die Knappheit weltweiter IPv4-Adressen nicht beheben, daher wurden sogenannte Adressen für private Internets definiert: RFC1918.

Geräte mit diesen Adressen können nicht direkt mit dem Internet kommunizieren (siehe auch NAT). Pakete mit diesen IP-Adressen werden im Internet gelöscht.

Folgende Adressen wurden im RFC für diesen Zweck festgelegt:

- Eine Klasse-A Adresse 10.0.0.0/8

- 16 Klasse-B Adressen 172.16.0.0/12

- 256 Klasse-C Adressen 192.168.0.0/16

Layer 3: IPv4 - APIPA

- APIPA (Automatic Private IP Adressing) definiert z.B. in RFC3927.

Adressen aus diesem Bereich werden z.B. verwendet, wen die automatische Vergabe mittels DHCP nicht funktioniert. Auch Pakete

mit diesen Adressen werden nicht im Internet weitergeleitet.

Der Bereich für diesen Zweck ist:

- Im Rahmen einer ergebnislosen „Zero Configuration Networking“-Initiative der IETF entstanden

- Der Name lautet mittlerweile „IPv4 Link Local Adresses“

- Bereich: 169.254.0.0/16

Layer 3: IPv4 - Spezielle Adressen

Alle speziellen IPv4-Adressen: RFC5735

| 0.0.0.0/0 | Default route |

| 0.0.0.0/8 | This network |

| 0.0.0.0/32 | This host on this network |

| 127.0.0.0/8 | Loopback |

| 127.0.0.1/32 | Local host |

| 192.0.2.0/24 | TEST-NET (Addresses should not appear on the public Internet) |

| 192.88.99.0/24 | 6to4 (IPv6 to IPv4) Relay Anycast as defined in RFC3068 |

| 198.18.0.0/15 | Network Interconnect Device Benchmark Testing as defined in RFC2544 |

Layer 3: IPv4 - NAT 1

- NAT - Network Address Translation (PAT - Port Based NAT)

- Private Netze verwenden IP-Adressen, die nicht nach außen dürfen

(z.B.: RFC 1918-Adressen: 10.0.0.0/8, 172.16.0.0/12 und 192.168.0.0/16)

- Für den Zugriff nach außen müssen diese übersetzt werden.

- Rechner im LAN lädt Webseite: buero.coufal.at

- PC sendet: 172.16.1.10:1025 → 62.99.139.76:80

- NAT ersetzt: 192.189.51.21:62001 → 62.99.139.76:80

- Server: 192.189.51.21:62001 ← 62.99.139.76:80

- NAT ersetzt: 172.16.1.10:1025 ← 62.99.139.76:80

Layer 3: IPv4 - NAT 2

- Alternativer Name: IP-Masquerading

- Arten von NAT

- Statisch

- Dynamisch

- 1 zu 1 NAT

- 1 zu Viele NAT oder PAT

- Wurde für verbindungsorientierte Protokolle entwickelt

- Verbindungslose Protokolle wie UDP bedeuten mehr Aufwand für NAT

- NAT ist eine der Herausforderung bei VoIP (⇒ SIP-Proxy), VPN, ...

Layer 3: IPv4 - Ende?

- Ein Umstieg auf IPv6 ist unausweichlich, da dem Internet die IPv4-Adressen ausgehen

- 3.2.2011

- IANA vergibt die letzten 5 /8-Blöcke an die RIRs

- RFC 6269

- 25.11.2019

- ...

Layer 3: IPv6

- Um der Knappheit von Adressen in IPv4, der mangelnden Sicherheit und der NAT-Probleme entgegen zu wirken, wurde IPv6 (1998, RFC 2460 aktuell aus 2017, RFC 8200) entwickelt.

Der sichtbarste Unterschied sind die wesentlich längeren Adressen (128 statt 32 Bit) und die andere Schreibweise. Die Schreibweise im Detail:

- Hexadezimal in 16 Bit Blöcken

- Getrennt durch ":" (Doppelpunkt)

- Führende „0“ können weggelassen werden

- Subnetzangaben immer in Präfixschreibweise (keine „Dotted“-Notation)

- Viele 0-Bits können einmalig durch „::“ ersetzt werden

- zB.: ::1 entspricht 0:0:0:0:0:0:0:1

Layer 3: IPv6 - Spezielle Adressen

| Unspecified | ::/128 |

| Loopback | ::1/128 |

| Link-Local unicast | FE80::/10 |

| Unique Local Unicast | FC00::/7 |

Multicast | FF00::/8 |

| Global unicast | Rest (derzeit 2000::/3) |

| IPv4-Compatible IPv6-Address | 0::<IPv4-Address> (80+16 „0“ davor) |

| IPv4-Mapped IPv6-Address | 0::FFFF:<IPv4-Address> (80 „0“ davor) |

Layer 3: IPv6 - Global Unicast

- 48 Bit Global Routing Prefix

- 32 Bit IANA/RIR

- 16 Bit LIR (Local Internet Registry)

- Andere Aufteilungen möglich

- 16 Bit Subnet ID

- 64 Bit Interface ID

- 2000::/3 (2000-3FFF)

- Davon sind einige Blöcke ausgenommen

- z.B.: 2001:db8::/32 für Dokumentationszwecke

- Anmerkung:

- IANA Internet Assigned Numbers Authority (siehe Details)

- RIR Regional Internet Registry (siehe Details)

Layer 3: IPv6 - RIR Beispiele

- den RIRs zugeordnet (Beispiele)

- 2001:0::/23 direkt von der IANA

- 2001:200::/23 von der APNIC

- 2001:400::/23 von der ARIN

- 2001:600::/23 von der RIPE

- 2001:1200::/23 von der LACNIC

- 2C00::/12 von der AfriNIC

Layer 3: IPv6 - EUI-64

- Extended Unique Identifier (64 Bit)

- Aus der 48 Bit MAC-Adresse wird eine 64 Bit Adresse geformt, die zusammen mit der Netzadresse eine IPv6-Adresse bildet

- MAC besteht aus 24 Bit OUI (Organizationally Unique Identifier) und 24 Bit Laufender Nummer

- EUI-64 bildet sich aus OUI, „FFFE“ und laufender Nummer

- U/L-Bit der MAC-Adresse kann invertiert werden (modifizierte EUI-64)

- z.B.:

- MAC: 00:23:1A:12:34:AB

- EUI-64: 0023:1AFF:FE12:34AB

- Mod. EUI-64: 0223:1AFF:FE12:34AB

Layer 3: Andere L3-Protokolle

- ICMP - Internet Control Message Protocol

- ICMP baut zwar auf IP auf, gilt aber ebenfalls als L3-Protokoll

- Verwendung für "PING" bzw. "TRACEROUTE" (Nutzen der TTL-Eigenschaften)

- IPX - Internetwork Packet eXchange

- Entwickelt von Xerox im PARC

- Verwendet in erster Linie von Novell

- Wesentlich größerer Adressbereich als IPv4: 232 Netze mit je 248 Knoten

- X.25

- WAN-Protokoll über Telephonleitungen

- ITU-Standard

Layer 3: Routing

- Wegefindung und –auswahl im Netz

- Durchführung entweder non-dedicated oder dedicated

- Non-dedicated: Softwarelösungen (z.B.: Serversoftware z.B.: Linux, Windows, ...)

- Dedicated: CISCO, HP, ...

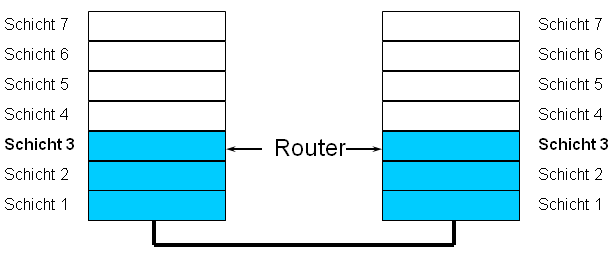

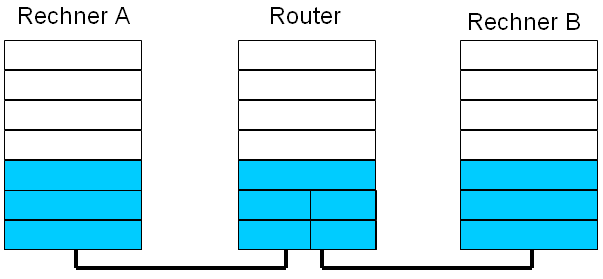

- Im ISO-Modell in Schicht 3 angesiedelt

- Im Internetmodell in der Schicht Internet (IP) ausgeführt

- d.h. damit ein Paket weitergeleitet werden kann, muß es bis zur entsprechenden Schicht ausgepackt werden.

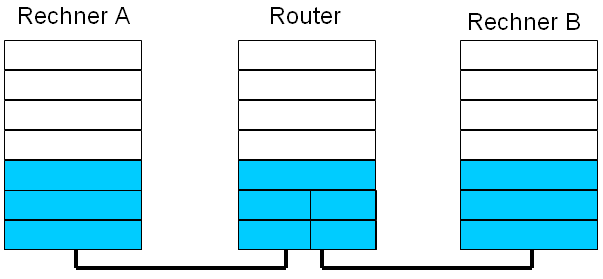

Layer 3: Routing im ISO-Modell

- Routing im ISO-Layer-Modell

- Routing im Netz

Layer 3: Routing - Protokolle

- Routing Protocol (Protokolle mit deren Hilfe Informationen über das Routing ausgetauscht werden)

- Routed Protocols (Protokolle, die geroutet werden)

Layer 3: Routing - Varianten

- Static routing

- Durch Administratoren festgelegte Wege

- Weit verbreitet beim "Default Gateway"

- Dynamic routing

- Dynamisch von Router festgelegte Wege (z.B. Shortest Path, ...)

- Exterior Gateway Protokolle

- Interior Gateway Protokolle

- Distance Vector–Protokolle (RIP, ...)

- Link-State Protokolle (OSPF, ...)

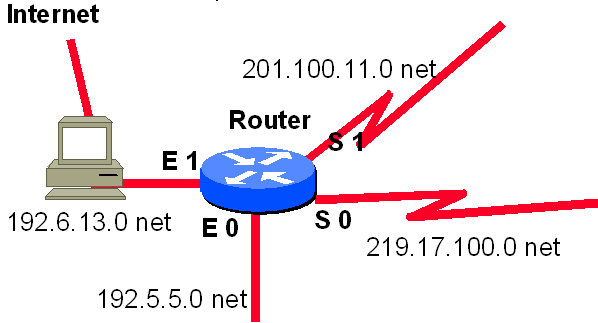

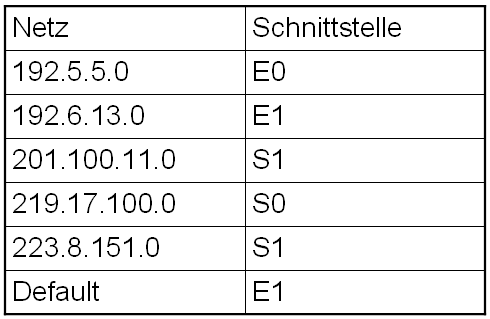

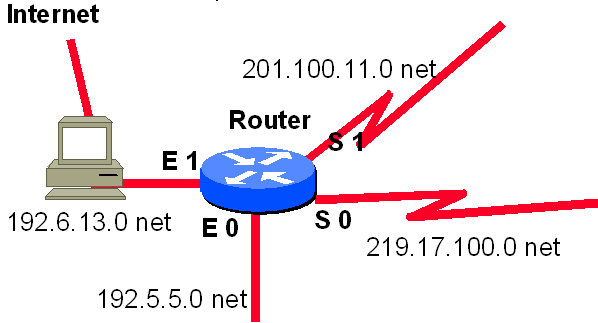

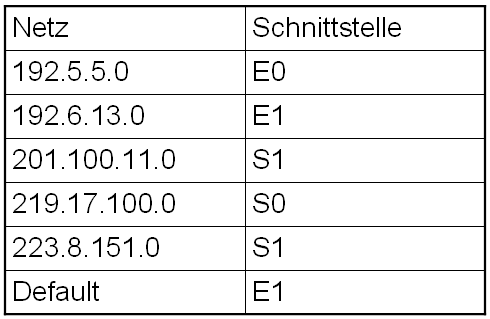

Layer 3: Routing - Beispiel

- Router mit 4 Schnittstellen

- Dazugehörige Routingtabelle

Layer 3: Routing - Wegefindung

- Kriterien für die Beurteilung eines Weges

- Meßbare Kriterien

- Maßzahl

- Beispiel

- Kosten

- Anzahl der Hops

- Bandbreite

- Verfügbarkeit

- Sicherheit

- ...

Layer 3: Routing - Router-/Netzwerktypen

- Unterscheidung

- Stub-Netzwerk-Router

- Vor allem kleineren Firmen haben meist sogenannte Stub-Netzwerke, da besteht die Wegefindung des Routers nur aus der Entscheidung intern oder extern (für beides existieren üblicherweise zwei getrennte Schnittstellen), wodurch die Wegefindung wesentliche vereinfacht wird.

- Backbone-Router

- Back-Bone-Router haben meist mehrere Wege zum Ziel und müssen nach vorgegebenen Kriterien (Kosten, Durchsatz, Verfügbarkeit, ...) den günstigsten Weg suchen, dazu wird für alle Wege die Summe der „Kosten“ gebildet und der „beste“ Weg ausgewählt.

Layer 3: Routing - Administrative Distanz

- Wenn mehrere Pfade zum Ziel vorhanden sind, entscheidet die Administrative Distanz

- Je geringer die Administrative Distanz ist, desto vertrauenswürdiger ist die Route

- Werte zwischen 0 und 255 sind möglich

- Die Administrative Distanz kann konfiguriert werden (z.B. für Floating Routes)

- Verbreitete Standardwerte

- 0 - Connected Route

- 1 - Static Route

- 110 - OSPF

- 120 - RIP

Layer 3: Routing - Routing Table

- In der Routing Tabelle werden alle zu verwendenden Routen eingetragen

- Jedes Ziel wird in der Routing Tabelle gesucht um die bestmögliche Route dahin zu bestimmen

- Dabei wird ein "Best Match Routing" (not "First Match Routing")

- Es wird die Route verwendet, bei der die meisten Subnetbits übereinstimmen

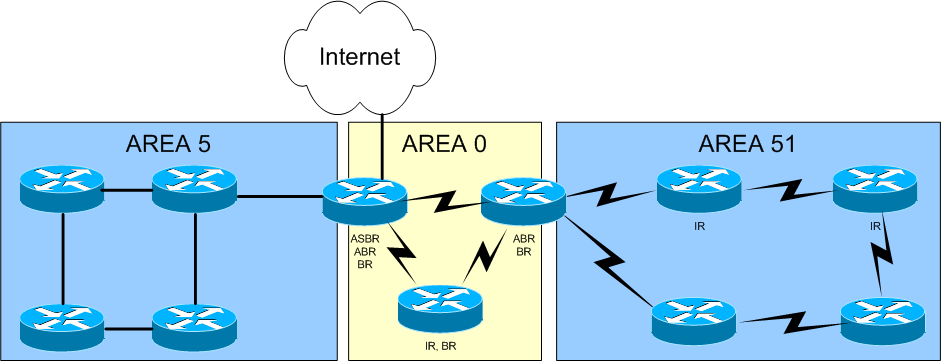

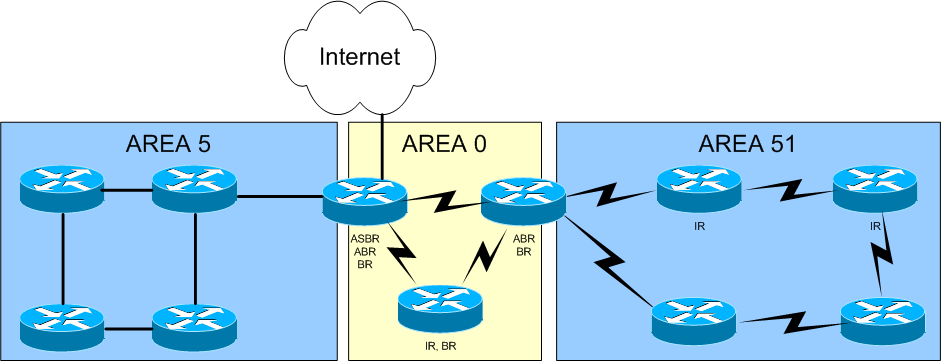

Layer 3: OSPF

- OSPF - Open Shortest Path First

- Ein Interior Link State Routing Protokoll

- OSPF Version 2 für IPv4 - RFC 2328

- OSPF Version 3 für IPv6 - RFC 5340

Layer 3: OSPF - Eigenschaften

- Baut mit Hilfe von Hello Paketen Nachbarschaftsbeziehungen auf

- Wegen seiner raschen Konvergenz und der Multi-Area-Fähigkeit auch für große Netze geeignet

- Unterstützt CIDR (Classless Interdomain Routing) und VLSM (Variable Length Subnet Masks)

- Durch Wahl eines Designated Routers (DR) und eines Backup Designated Routers (BDR) weniger Updates notwendig

- Nutzt Multicast-Adressen 224.0.0.5 (bzw. FF02::5) und 224.0.0.6 (bzw. FF02::6)

- Unterstützt Authentifikation

Layer 3: OSPF - Router ID

- Für OSPF wird eine Router ID benötigt

- Diese sieht wie eine IPv4-Adresse aus (ist aber keine!)

- Wird in IPv4-Netzen meist automatisch aus den aktiven IP-Adressen gebildet

- Konfigurierte Router-ID

- Höchste IPv4-Loopback-Adresse

- Höchste aktive IPv4-Schnittstellen-Adresse

- In reinen IPv6-Netzen kein Automatismus möglich ⇒ Fehlerquelle

Layer 3: OSPF - Metrik

- OSPF Metrik sind die Kosten

- Die Kosten berechnen sich aus der Referenz-Bandbreite / Schnittstellen-Bandbreite

- Die Referenzbandbreite ist konfigurierbar (Standardwert 1Gb/s)

- Der Standardwert der administrativen Distanz ist 110

Layer 3: OSPF - Multi-Area

- Typen von Routern

- Internal Router

- Backbone Router

- Area Border Router

- Autonomous System Border Router

- Typen von Areas

- Backbone Area (Transit Area)

- Regular Area

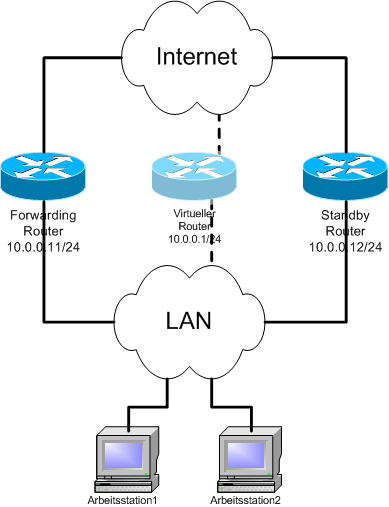

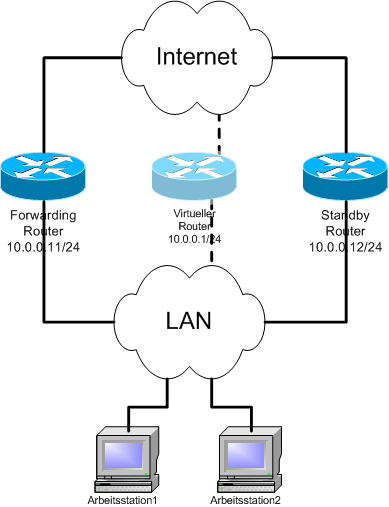

Layer 3: FHRP

- Geräte können i.a. nur ein Default Gateway

- Wenn dieses ausfällt, gibt es keine Verbindung

- First Hop Redundancy Protokolle schaffen hier Abhilfe

- Zwei (oder mehr) Router bilden einen virtuellen Router

- Dieser virtuelle Router ist das Default Gateway

- z.B.

- HSRP - Hot Standby Routing Protocol

- VRRP - Virtual Router Redundancy Protocol

- GLBP - Gateway Load Balancing Protocol

|

|

Techniken der Ende zu Ende-Kommunikation (L4)

- Verbindungsorientiert ⇔ Verbindungslos

- Ports

- TCP

- TCP-Handshake

- UDP

- Andere L4-Protokolle

Layer 4: Verbindungsorientiert ⇔ Verbindungslos

- Bei der Ende-zu-Ende-Kommunikation wird zwischen Verbindungsorientierte und verbindungslosen Protokollen unterschieden

- verbindungsorientiert

- Analog einem Telephongespräch wird zuerst einen Verbindung aufgebaut

- Danach erfolgt erst die eigentliche Datenübertragung

- Dabei wird auch die Flußkontrolle vom Protokoll wahrgenommen

- Es erfolgt auch eine Beendigung der Verbindung

- Verbindungslos

- Analog einer SMS werden bei der Verbindunglosen Kommunikation die Daten einfach gesendet

- Eine eventuelle Flußkontrolle wird von Protokollen höhere Schichten wahrgenommen

Layer 4: Ports

- Protokollspezifisch werden hier Ports als Subadresse verwendet

- Bei den Internetprotokollen werden folgende Typen unterschieden

- "Well-defined" oder System Ports(0-1023, 0hex-3FFhex

- Userports (1024-49151, 400hex-BFFFhex)

- Dynamische Ports (49152-65535, C000hex-FFFFhex)

- Beispiele

- 22: SSH

- 80: http

- 110: pop3

- 443: https

- 995: pop3s

Layer 4: TCP

- TCP - Transmission Control Protocol (RFC 793)

- Verbindungsorientiertes Protokoll im Internetumfeld

- Zum Aufbau einer Verbindung wird ein 3-Way-Handshake verwendet (s.u.)

- Wann immer beim Internet eine gesichterte Verbindung benötigt wird, kommt TCP zum Einsatz

- Gesichert bedeutet hier nur, daß die Zustellung der Daten garantiert wird

- Entweder die Daten kommen an das Ziel oder eine Fehlermeldung wird erstellt

- Beispiele:

- http/https

- e-Mail-Verkehr

- SSH

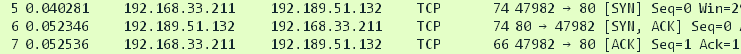

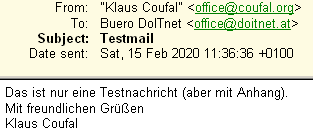

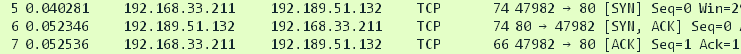

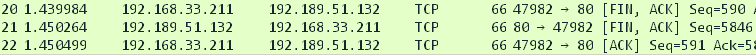

Layer 4: TCP-Handshake

- Der Handshake besteht aus drei Pakete (SYN, SYN ACK, ACK)

- Auch die Beendigung der Verbindung besteht aus drei Paketen (FIN ACK, FIN ACK, ACK)

Layer 4: UDP

- UDP - User Datagram Protocol (RFC 768)

- Verbindungsloses Protokoll im Internetumfeld

- Wenn auf eine gesicherte Verbindung verzichtet werden kann, kommt UDP zum Einsatz

- Wenn die Geschwindigkeit der Übertragung im Vordergrund, bevorzugt man UDP

- Beispiele:

- DNS-Abfragen

- VoIP-Telefonie

- Streaming

- TFTP

Layer 4: Andere L4-Protokolle

- SPX - Sequenced Packet eXchange

- Verbindungsorientiertes Protokoll

- Benötigt IPX als Layer 3 Protokoll

- Einsatz ursprünglich im Novell Netzwerken

Anwendungsdienste (L7)

Layer 7: DHCP

- Allgemeines

- DHCP Ablauf in IPv4

- IPv6 SLAAC

- Stateless DHCPv6

- Stateful DHCPv6

- DCHP Messages

- DHCP Proxy

Layer 7: DHCP - Allgemeines

- Protokoll zur automatischen Vergabe von IP-Adressen in einem LAN

- DHCP (Dynamic Host Configuration Protocol) für IPv4: RFC 2131

- Arbeitet mit UDP in Layer 4 und benutzt die Ports 67 und 68 (IPv4) bzw. 546 und 547 (IPv6)

- Dieses Protokoll erleichert das Eindringen in das LAN und stellt daher ein Sicherheitsrisiko dar(!)

- Informationen, die zur Verfügung gestellt werden:

- IP-Adresse und Subnetmaske

- Default Gateway

- DNS-Server und optionaler Domänenname

- Leasetime (z.B.: 86400s)

- weitere Optionen (z.B.: WINS-Server, NTP-Server, ...)

Layer 7: DHCP - IPv4-Ablauf

- Client schickt einen Anfrage als Broadcast in das LAN (DHCPDISCOVER)

- DHCP-Server antwortet mit den Netzwerkparametern (IP, Default Gateway, DNS, …) für den Client (DHCPOFFER) als Angbot

- Client schickt einen Request mit den gewählten Parametern (DHCPREQUEST)

- Server schickt eine Bestätigung (DHCPACK) oder eine Ablehnung (DHCPNACK)

Layer 7: DHCP - IPv6 SLAAC

- StateLess Address Auto Configuration (RFC 4862)

- Keinerlei manuelle Konfiguration nötig

- Kein Serverdienst notwendig

- Clients konfigurieren ihre IPv6-Adresse an Hand von Router Advertisments

- Vorgabe des Präfixes (Netzanteil) durch den Router

- Rest (Hostanteil) mittels EUI-64 aus der Interface ID (MAC-Adresse)

Layer 7: DHCP - Stateless DHCPv6

- Ein "stateless" Server braucht keine Informationen verwalten (wer hat welche IP-Adresse)

- Für den SLAAC-Prozess können Zusatzinformationen bereitgestellt werden (z.B.: DNS Server)

- Benötigt sehr wenige Resourcen, das Service kann daher z.B. von einem Router bereit gestellt werden

- Wird durch eine Erweiterung von SLAAC möglicherweise unnötig (siehe RFC 8106)

Layer 7: DHCP - Stateful DHCPv6

- Stateful DHCPv6 RFC 3315

- Die Adresszuordnung erfolgt wie bei DHCPv4 zentral

- 2 Varianten

- Rapid Commit (nur „Solicit“ und „Reply“)

- Normal Commit (alle 4 Nachrichten wie in DHCPv4)

- Default: Normal Commit

- Rapid Commit muß am Server und am Client konfiguriert werden

Layer 7: DHCP - Messages

| | DHCPv6 Message Type | DHCPv4 Message Type |

|---|

| SOLICIT | DHCPDISCOVER |

| ADVERTISE | DHCPOFFER |

| REQUEST, RENEW, REBIND | DHCPREQUEST |

| REPLY | DHCPACK/DHCPNAK |

| RELEASE | DHCPRELEASE |

| INFORMATION-REQUEST | DHCPINFORM |

| DECLINE | DHCPDECLINE |

| CONFIRM | - |

| RECONFIGURE | DHCPFORCERENEW |

| RELAY-FORW, RELAY-REPLY | - |

Layer 7: DHCP - Message Verwendung

| | Message | Absender | Bedeutung |

|---|

| SOLICIT | Client | Locate DHCP Servers |

| ADVERTISE | Server | Hier ist ein DHCP Server |

| REQUEST | Client | Brauche Information |

| RENEW | Client | Informationserneuerung |

| REBIND | Client | Brauche Infos weiterhin |

| REPLY | Server | Hier die Informationen |

| RELEASE | Client | Brauche Infos nicht mehr |

| INFORMATION-REQUEST | Client | Brauche Infos(aber keine IPv6 Adresse) |

| DECLINE | Client | Verweigere Updateinfo |

| CONFIRM | Client | Infos werden verwendet |

| RECONFIGURE | Server | Infos haben sich geändert |

| RELAY-FORW | Relay | Nachrichtenweiterleitung |

| RELAY-REPLY | Server | Nachricht zum Weiterleiten |

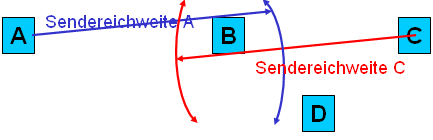

Layer 7: DHCP - Proxy

- DHCP Anfragen werden als Broadcasts versendet

- Broadcasts werden aber von Routern nicht weitergeleitet

- Damit nicht viele DHCP-Server nötig sind, werden DHCP-Proxies verwendet

- Diese leiten die entsprechenden Broadcasts als Unicasts zum DHCP-Server weiter und die Antworten wieder an den Client zurück

Layer 7: DNS

- Allgemeines

- Symbolische Adressen und deren Aufbau

- Struktur

- SLDs-Beispiele

- gTLDs-Beispiele

- ccTLDs-Beispiele

- Rootserver

- Ablauf

- Beispiele

Layer 7: DNS - Allgemeines

- Domain Name System/Service

- RFC 1034 und 1035 + Updates dazu

- Aufgabe: Symbolische Adressen in logische Adressen übersetzen

- Bekannteste Realisierung: BIND

- Oft auch in Verzeichnisdienste (z.B.: OpenLDAP) eingebunden

- Client und Server kommunizieren mittels UDP (Port 53)

- Die Nameserver einer Zone kommunizieren über TCP (Port 53)

Layer 7: DNS - Symbolische Adressen

- Dienen in erster Linie dazu, die Adressen für uns leichter merkbar zumachen.

- z.B.:

- www.orf.at

- www.univie.ac.at

- cisco.spengergasse.at

- Bestehen aus zwei Teilen, dem Rechnernamen und dem Domainnamen und muß weltweit eindeutig sein

- Die symbolischen Adressen werden mittels DNS (Domain Name System) in logische Adressen umgewandelt

- Rechner arbeiten nie mit symbolischen Adressen

- Der nächstgelegene DNS-Server muß dem Rechner mit seiner logischen Adresse bekannt sein

Layer 7: DNS - Struktur

- Das DNS ist hierarchisch (nicht jeder Nameserver kennt alle Adressen)

- Die Domainnamen sind strukturiert aufgebaut:

- Eigentlicher Domainname (häufig der Firmenname)

- optionale SLD (Second level domain)

- TLD (Top level domain)

- gTLDs - generische Top Level domains

- ccTLDs - country code Top Level domains

Layer 7: DNS - SLDs-Beispiele

Second level domains

| | ac | | academic |

| co | com | commercial |

| ed | edu | education |

| gv | gov | government |

| | mil | military |

| or | org | organisations |

Layer 7: DNS - gTLDs-Beispiele

Aktuelle Liste der Topleveldomains

| | .biz | Firmen |

| .com | Kommerzielle Angebote |

| .coop | Cooperatives |

| .edu | Ausbildungsorganisation |

| .gov | US Government |

| .info | Informationsangebote |

| .int | Internationale Organisationen |

| .mil | US Militär |

| .net | Netzwerkbetreiber (ISPs) |

| .org | Non-Profit Organisationen |

Layer 7: DNS - ccTLDs-Beispiele

Für jedes Land ein Kürzel nach ISO 3166-1

| | .at | Austria |

| .au | Australien |

| .ca | Kanada |

| .de | Deutschland |

| .fr | Frankreich |

| .it | Italien |

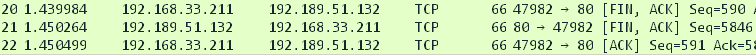

Layer 7: DNS - Rootserver

- In der Nameserversoftware sind die IPs von den 13 Rootservern eingebaut

- Das stellte früher ein Risiko für den Totalausfall des Internets dar

- Daher sind diese Adressen mittlerweile "Anycast"-Adressen (über 200 Instanzen)

- Alle Details auf root-servers.org

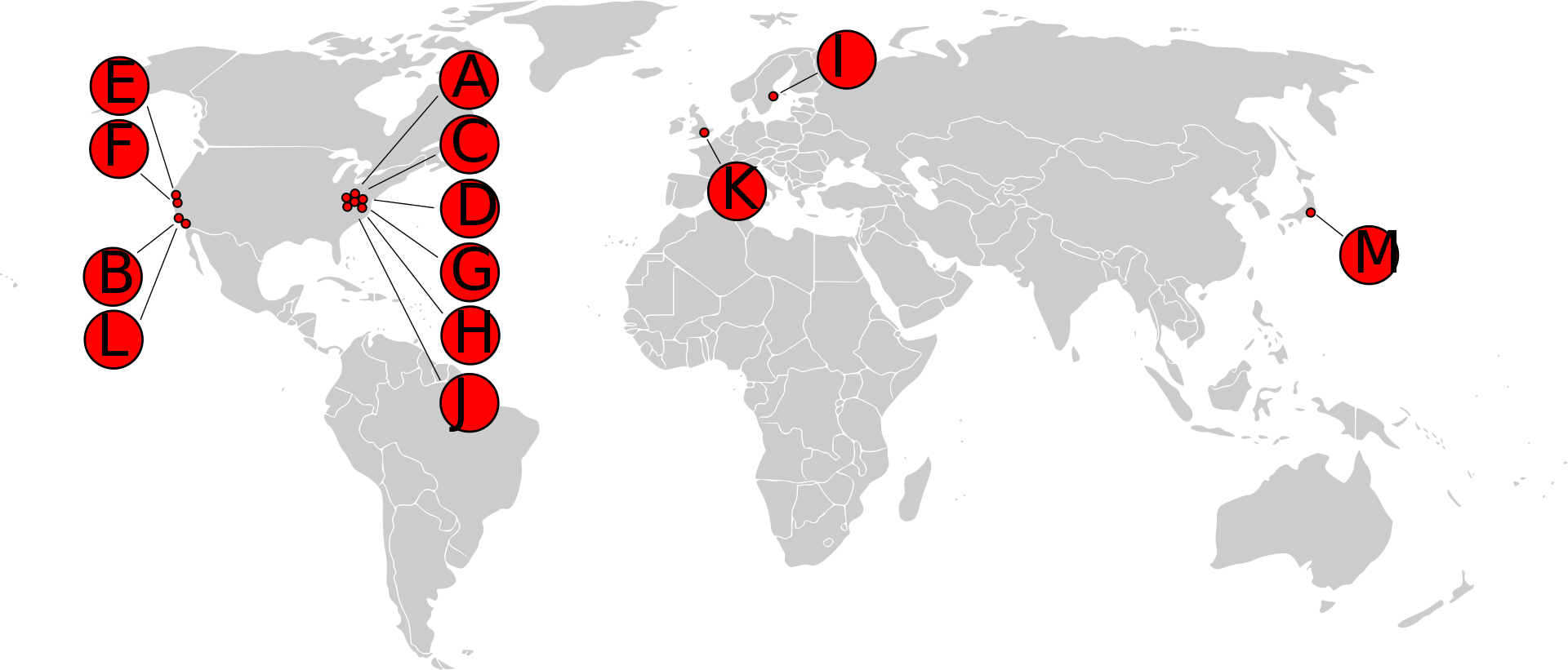

Quelle: https://de.wikipedia.org/wiki/Root-Nameserver

Layer 7: DNS - Ablauf

- Client prüft, ob die Adresse im eigenen DNS-Cache ist, wenn ja dann wird diese verwendet, wenn nein s.u.

- Client schickt einen DNS-Request an seinen DNS-Server

- eigener DNS-Server prüft seinen DNS-Cache, wenn die Adresse nicht im Cache ist, "frägt" er einen Root-Server (Details siehe

hier bzw. hier),

welche DNS-Server für die TLD zuständig sind. Diese werden nach den DNS-Servern für die SLD befragt usw.

bis ein DNS-Server die IP des gesuchten Rechners liefert (oder einen Fehlercode, weil kein betreffender Eintrag bekannt ist.)

- eigener DNS-Server schickt den DNS-Reply zum Client

- wenn der eigene DNS-Server nur ein "forwarding" Server ist, wird die Anfrage von ihm bis zu einem

"resolving" Server weitergeleitet, der dann die Antwort einholt und an den "forwarding" Server weiterleitet

und dieser sendet die Antwort an den Client.

Layer 7: DNS - Beispiele

Obige Beispiele im Detail

| | www.orf.at | | |

| | www | Name des Servers |

| | orf | Name der Firma |

| | at | TLD von Österreich |

| | | |

| www.univie.ac.at | | |

| | www | Name des Servers |

| | univie | Name der Einrichtung (Universität Wien) |

| | ac | SLD von akademischen Einrichtungen |

| | at | TLD von Österreich |

| | | |

| cisco.spengergasse.at | | |

| | cisco | Name des Servers |

| | spengergasse | Name der Einrichtung (HTL Spengergasse) |

| | at | TLD von Österreich |

Layer 7: e-Mail

- Allgemeines

- Übersicht

- Protokolle

- Ablauf

- Notwendige Daten zum Einrichten

- Standardports

- e-Mail Programme

- Eigenschaften

- Beispielmail

Layer 7: e-Mail - Allgemeines

- Ältester Dienst im Internet

- Ursprünglich nur ASCII-Texte (7-Bit-Code, das gilt noch immer)

- Formatierungen problematisch, da nur für einfache Texte gedacht

- Jede e-Mail enthält einen ausführlichen Mailheader (für die Fehlersuche interessant)

- MIME-Codierung, damit auch nicht 7-Bit-ASCII übertragen werden kann

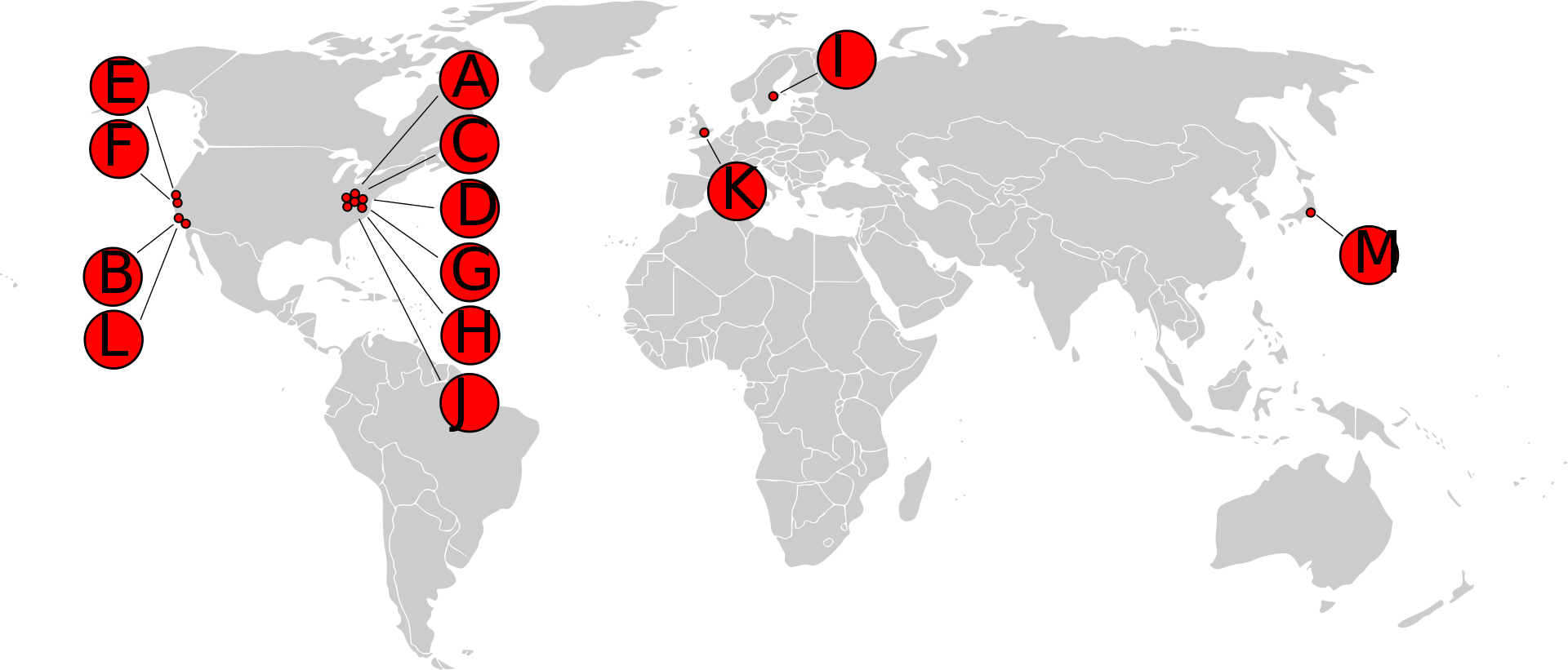

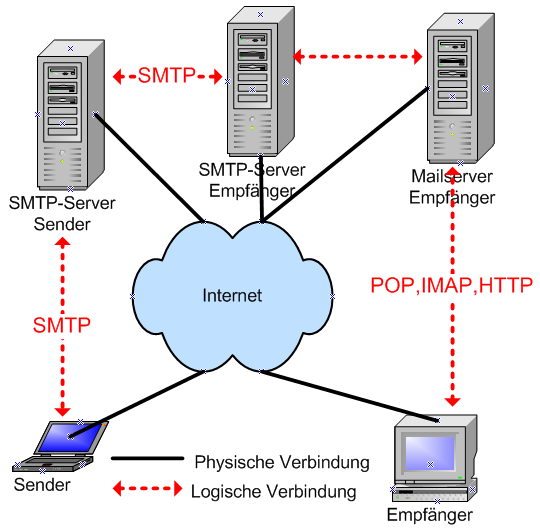

Layer 7: e-Mail - Übersicht

Layer 7: e-Mail - Protokolle

| | Protokoll | Name | RFC | Aufgabe |

|---|

| SMTP | Simple Mail Transport Protocol | 5321 | Senden von Mails |

| POP3 | Post Office Protocol Version 3 | 1939 | Abrufen von Mails |

| IMAP4 | Internet Message Access Protocol Version 4 | 3501 | Verwalten von Mails am Server |

| MIME | Multipurpose Internet Mail Extension |

2045,2046,2047, 2048,2049

| Umkodieren von e-Mails, um die 7-Bit-Beschränkung zu umgehen (Mails werden größer) |

Layer 7: e-Mail - Ablauf

- Senden immer per SMTP von e-Mail-Client zum eigenen SMTP-Server (vom Provider), der die Mail dann an das Ziel weiterleitet

- Empfangen auf mehrere Varianten vom Postfach beim eigenen Mailserver

- POP3 (APOP)

- IMAP4

- HTTP (Webmail)

Layer 7: e-Mail - Generelle Informationen

- Moderne e-Mail-Programme versuchen Informationen (Server. Ports, Sicherheitseinstellungen, ...) aus der e-Mail-Adresse

abzuleiten, das gelingt bei öffentlichen Mailserver i.a. gut, bei privaten Mailservern muß hier oft nachgebessert werden

- Notwendige Daten zum Einrichten - Generelle Informationen

- die eigene e-Mail-Adresse

- Optional Name

- Optional Firmen-/Organisationsinformationen

- Optional Rückantwortadresse

- Optional Unterschriftendatei

Layer 7: e-Mail - Detailinformationen

- Notwendige Daten zum Einrichten - Empfangsinformationen

- Empfangsart (POP, IMAP)

- POP/IMAP-Server

- Accountname und Passwort

- Sicherheitseinstellungen

- Optionale weitere dienstabhängige Parameter (z.B.: Ports)

- Notwendige Daten zum Einrichten - Sendeinformationen

- SMTP-Server

- Sicherheitsparameter (TLS, SSL, Port)

- Eventuell notwendige Zugangsdaten (Name/Passwort)

- Optionale weitere Parameter (versetztes Senden, ...)

Layer 7: e-Mail - Standardports

| | SMTP | 25 | Standardport |

| | 465 | SMTP over SSL |

| | 587 | SMTP TLS |

| | | |

| POP3 | 110 | Standardport |

| | 995 | POP3 over SSL |

| | | |

| IMAP4 | 143 | Standardport |

| | 993 | IMAP over SSL |

| | | |

| Webmail | 80 | http |

| | 443 | https (http over SSL) |

Layer 7: e-Mail - e-Mailprogramme

- Outlook (Microsoft)

- Thunderbird (Mozilla)

- Pegasus (David Harris)

- elm (Open Source)

- pine (Open Source)

- Mutt (Open Source)

- ...

Layer 7: e-Mail - Eigenschaften

- + Schnelle Nachrichtenübermittlung (im Vergleich zu snail-Mail)

- + Einfache Weiterverarbeitung der Nachrichten möglich

- - Unzureichender Datenschutz

- - Keine zentralen e-Mail-Verzeichnisse

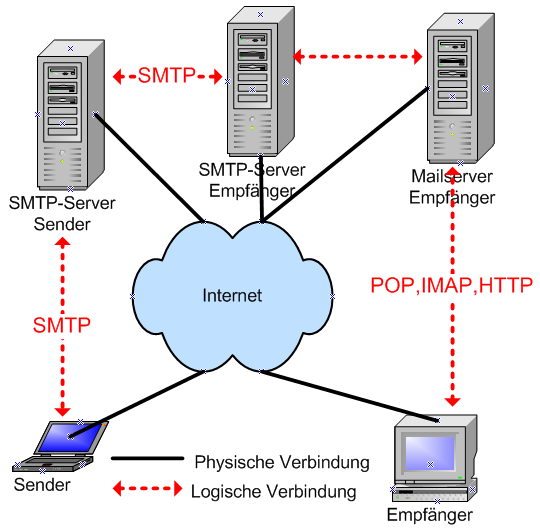

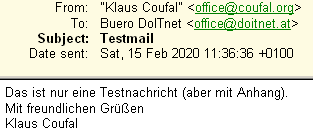

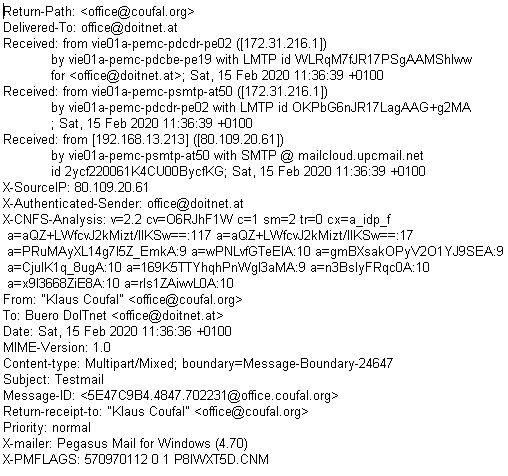

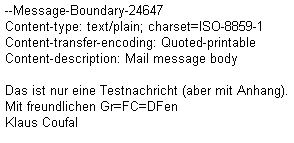

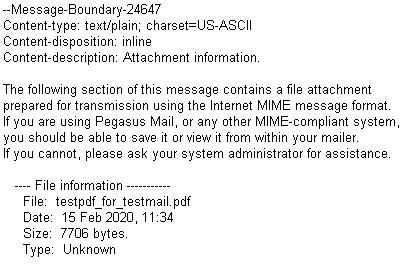

Layer 7: e-Mail - Beispiel

- Mail im Mailprogramm

- Header in der Mail

- Mailinhalt in der Mail

- Information über einen Anhang

- Anhang

- Base64-Kodierung

Layer 7: e-Mail - Beispiel - Mail

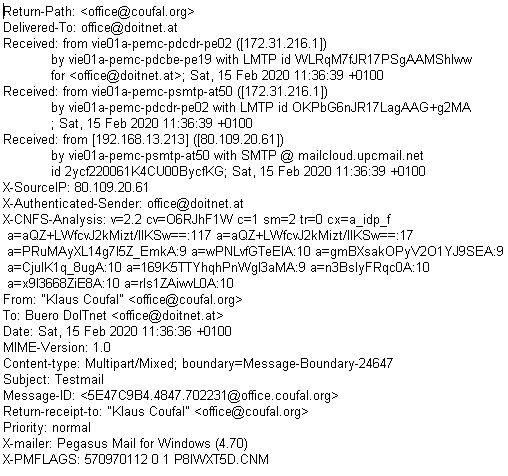

Layer 7: e-Mail - Beispiel - Mailheader

Layer 7: e-Mail - Beispiel - Mailinhalt

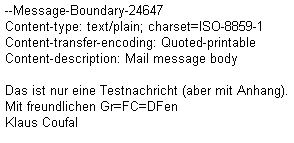

Layer 7: e-Mail - Beispiel - Anhanginfo

Layer 7: e-Mail - Beispiel - Anhang

Layer 7: e-Mail - Beispiel - Base64

- Da das e-Mail Protokoll nur 7-Bit-ASCII-Zeichen unterstützt, müssen alle anderen Zeichensätze umkodiert werden

- Weitverbreitet für Anhänge ist die Base64-Kodierung

- Dabei werden aus 3 Bytes 4 7-Bit-ASCII-Zeichen

- D.h. Mailsanhänge werden deutlich größer (4/3)

- Details zu Base64 siehe Wikipedia

Layer 7: WWW

- Allgemeines

- Ablauf

- Überblick

- Serverprogramme

- Clientprogramme

- Dynamik

- Proxy

- Eigenschaften

Layer 7: WWW - Allgemeines

- Grundbegriffe

- Hypertext

- Hyperlink

- Hypermedia

- 1989 am CERN entwickelt

- 1. Browser MOSAIC → Navigator

- HTTP – HyperText Transfer Protocol

- RFC 1945 (V1.0) und RFC 2616 (V1.1)

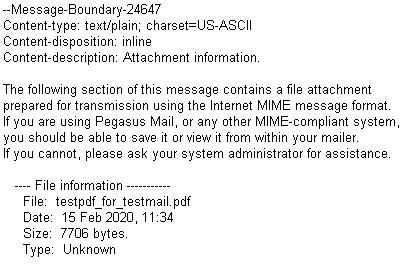

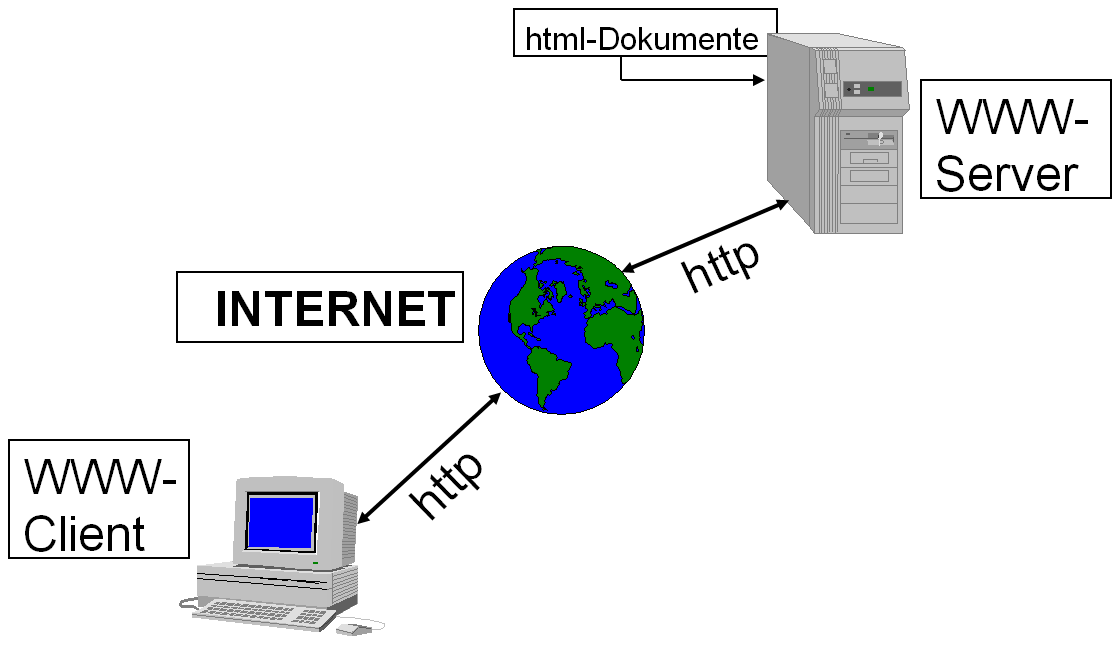

Layer 7: WWW - Ablauf

- Webserver stellen über HTTP Informationen in standardisierter Form (HTML) zur Verfügung

- Webbrowser stellen diese dar

- Layoutkontrolle grundsätzlich am Client (Browser), d.h. Angepaßt an die Fähigkeiten des Clients

Layer 7: WWW - Überblick

Layer 7: WWW - Serverprogramme

- Apache HTTP Server

- Apache Software Foundation

- IIS (Internet Information Server)

- …

Layer 7: WWW - Clientprogramme

- Browser

- Mozilla Firefox (Open Source)

- Google Chrome (Google)/Chromium (Open Source)

- Microsoft Internet Explorer (Microsoft)/Edge (Microsoft)

- Safari (Apple)

- Opera (Opera)

- Lynx (Open Source, textbasierend)

- ...

- Apps

Layer 7: WWW - Dynamik

- Dynamische Inhalte Serverseitig

- SSI - Server Side Include

- Scripts (CGI, Perl, PHP, ASP, JSP, ...)

- Datenbankanbindung

- Dynamische Inhalte Clientseitig

- Scripts (Javascript, Active X)

- Bilder (Animated GIFs, Flash, ...)

- Medieneinbindung in HTML5

Layer 7: WWW - Proxy

- Zweck: Bessere Nutzung der Bandbreite durch Zwischenspeicherung

- Nur bei statischen Seiten effizient

- Sicherheitsüberlegungen können ebenfalls zum Einsatz führen

- Überwachung des Surfens und Sperre von Seiten möglich

Layer 7: WWW - Eigenschaften

- + Benutzerfreundliche Oberfläche

- + Nutzung verschiedenster Dienste mit einem Client

- + Einfache Suchmöglichkeit

- - Kein Vorausschau auf zu erwartende Wartezeit

- - „Verlaufen“ im Cyberspace

- - Qualität der Informationen nicht bekannt

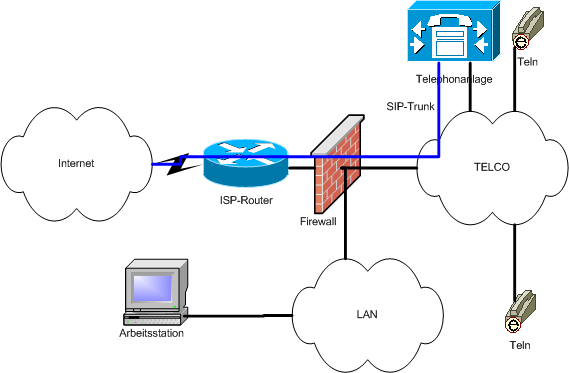

Layer 7: VoIP

- Allgemeines

- Übersicht

- Protokolle

- Echtzeitproblematik

- Ablauf

- Vorteile

- Nachteile

Layer 7: VoIP - Allgemeines

- VoIP - Voice over IP (Übertragung von Telephongesprächen über das IP-Protokoll)

- Wird von Internettelephonie (z.B.: mit Skype) unterschieden

- Bei der Umstellung einer verbreiteten Technologie (Analogtelephonie) auf die Internetinfrastruktur wurde die Sicherheit vernachlässigt

- Ortsgebundenheit der Rufnummern geht dadurch verloren (Rufnummer aus Wien z.B. in Hamburg möglich)

- Kein Telephon ("Hardphone") notwendig, ein "Softphone" ist ausreichend

- Virtuelle Telephonanlagen realisierbar

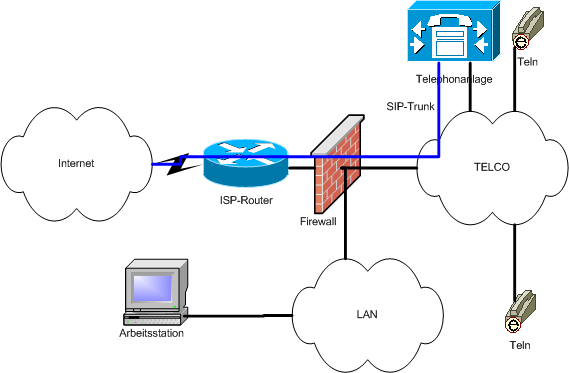

Layer 7: VoIP - Übersicht

Layer 7: VoIP - Protokolle

- SIP - Session Initiation Protocol (RFC 3261)

- Verwendeter Port 5060 bzw. 5061 (verschlüsselt)

- Verbindungsauf- und -abbau

- Dient nur zur Aushandlung von Kommunikationsmodalitäten

- RTP - Real-Time Transport Protocol nach RFC 1989 (1996) jetzt RFC 3550 (2003)

- Transportiert Multimediadatenströme

- Verwendet UDP in der Transportschicht (verbindungslos)

- SDP - Session Description Protocol

- z.B. Vereinbarung von Codecs

- ...

Layer 7: VoIP - Echtzeitproblematik

- Telephonie benötigt zwar nur sehr geringe Bandbreiten aber Echtzeitfähigkeit

- IP-Netze haben quasi "per Definition" keine Echtzeitfähigkeit

- Störungen durch

- "Delay"

- "Jitter"

- "Packet Loss"

- Im Internet daher mit Schwierigkeiten verbunden

- Im Firmennetz durch Priorisierungen (QoS) besser nutzbar

Layer 7: VoIP - Ablauf

- Der Verbindungaufbau erfolgt z.B: mit SIP/SIPS (alternativ H.323, ...)

- Danach werden über eigene Kontrollprotokolle (z.B.: SDP) die Sitzungsparameter vereinbart

- Die Datenübertragung erfolgt mittels RTP/UDP (Übertragungsfehler werden i.a. ignoriert)

- Der Verbindungabbau erfolgt wieder mit dem Protokoll mit dem die Sitzung aufgebaut wurde (z.B.: SIP)

Layer 7: VoIP - Vorteile

- Kosteneinsparung

- VoIP zu VoIP-Gespräche oft kostenlos

- Einheitliche Infrastruktur

- Anlagenvernetzung über VPN statt eigene Leitungen

- Neue Anwendungen (Gruppengespräche, Webseite mit Anrufbutton, ...)

- Weltweite Rufumleitung

- Weltweite Erreichbarkeit unter der selben Nummer (z.B. Teleworker)

- Unified Messaging

- Nur ein Netz (nur eine Kabeltype)

- Einfachere CTI

Layer 7: VoIP - Nachteile

- Netzwerkkenntnisse für die Konfiguration notwendig

- Zusätzliche Hardware in Netz- und im Telephoniebereich

- Herausforderungen an Qualität und Zuverlässigkeit

- Bei Stromausfall telephonieren nicht möglich

- Notrufe (Woher kommt der Notruf?)

- SPIT (SPam über Internet-Telephonie)

- Visphing (Phishing mittels VoIP)

- Inkompatibilitäten der Standards bzw. zwischen Netz- und Telephonwelt

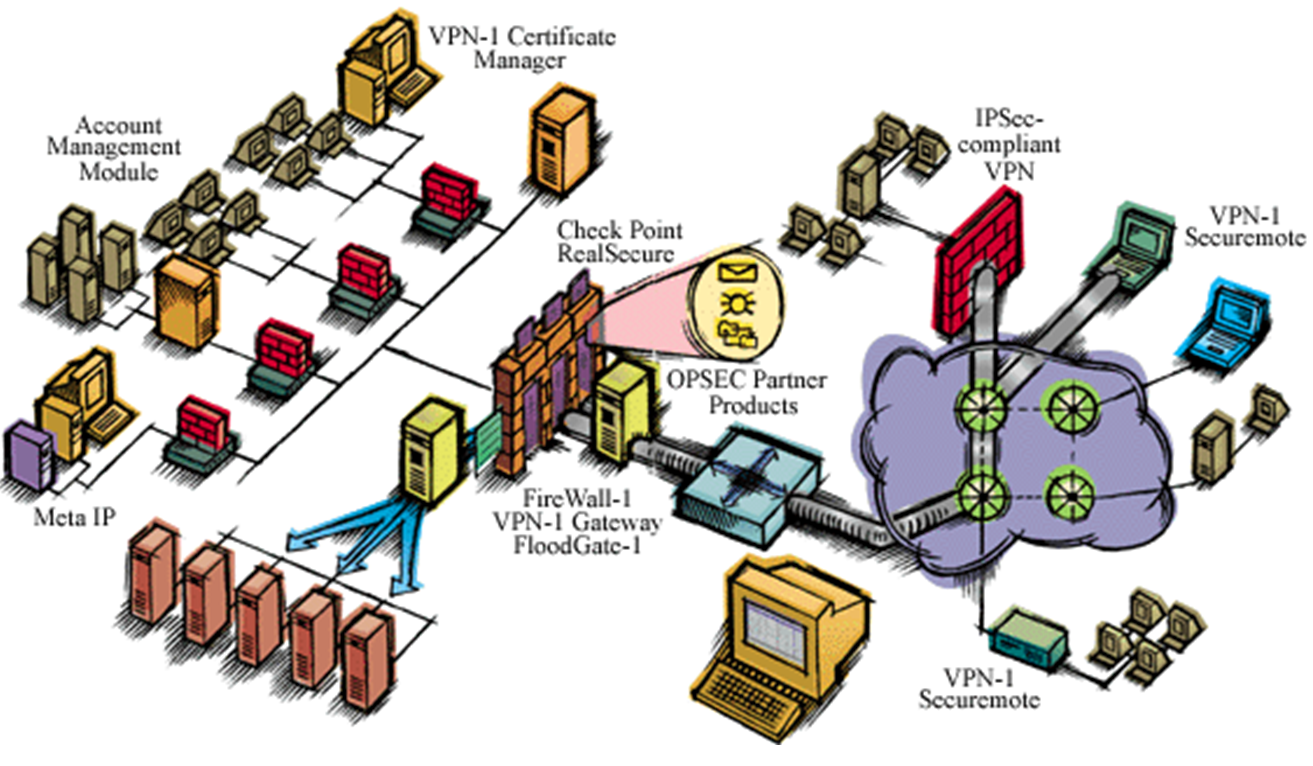

Sicherheit

- Einführung

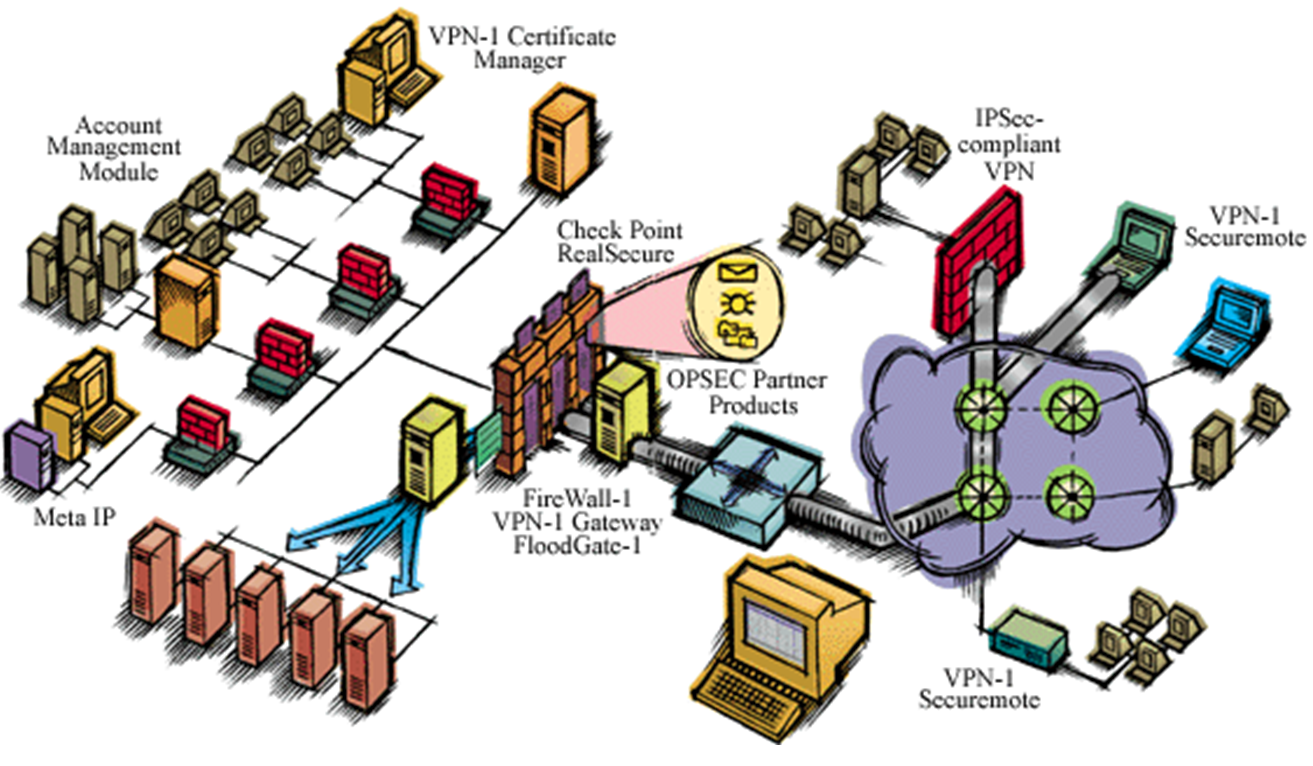

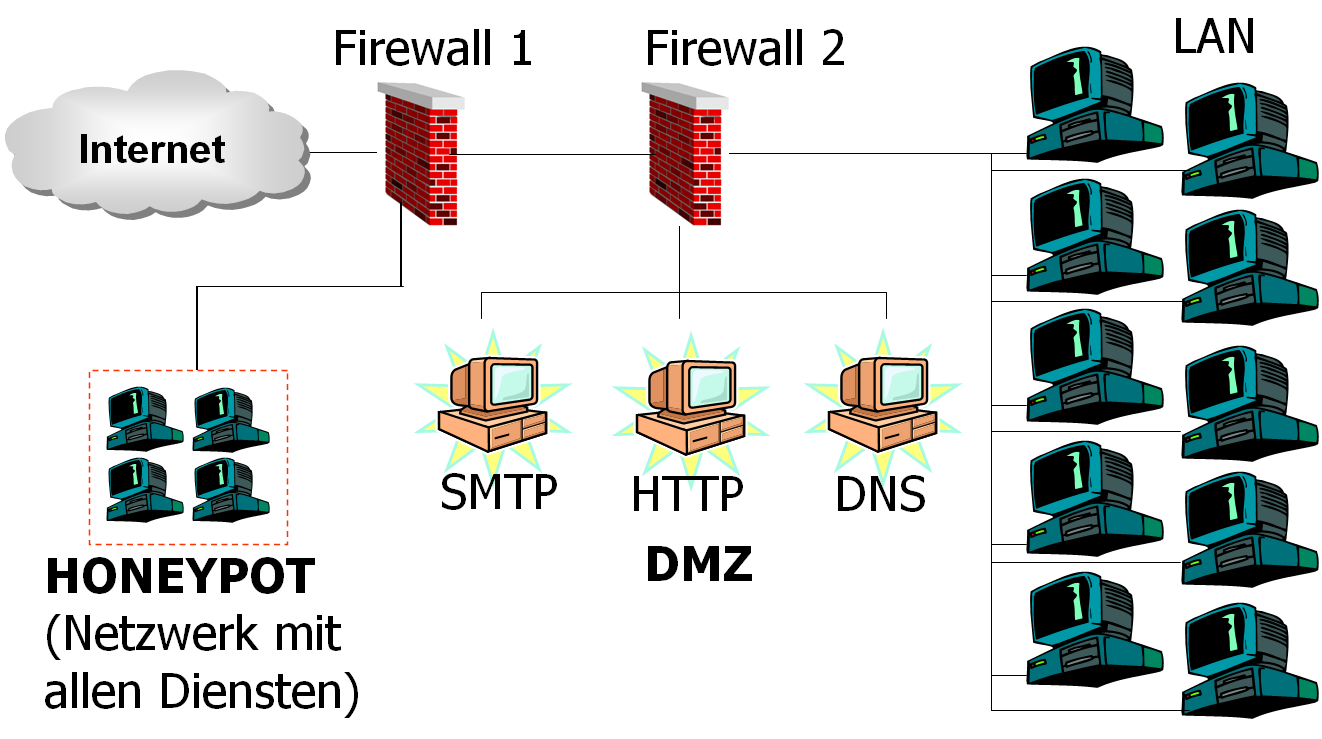

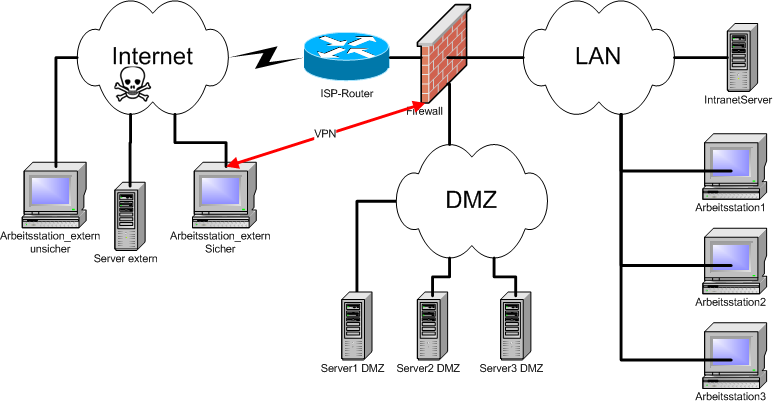

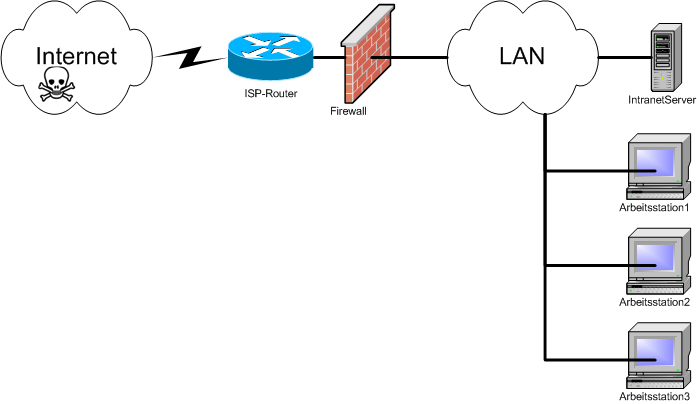

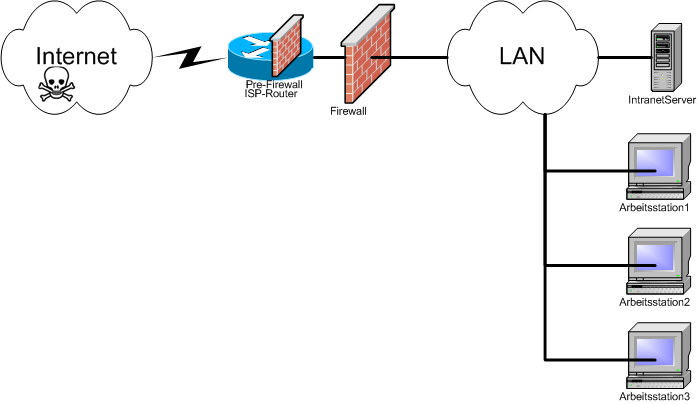

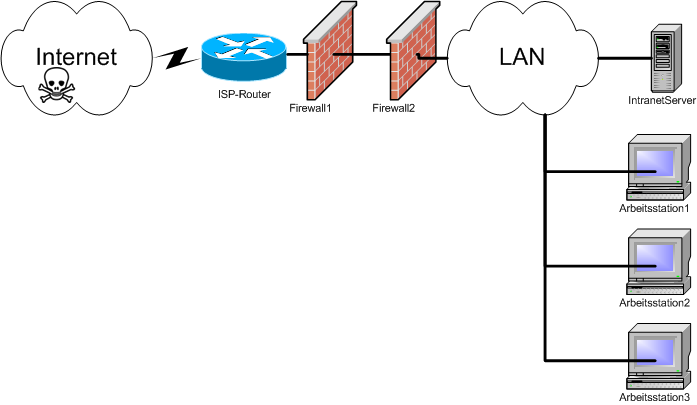

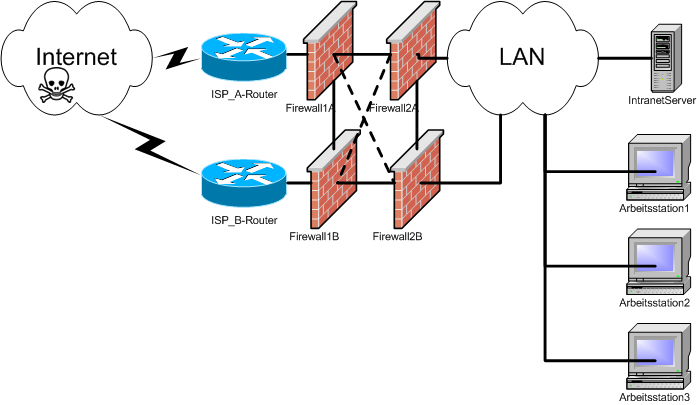

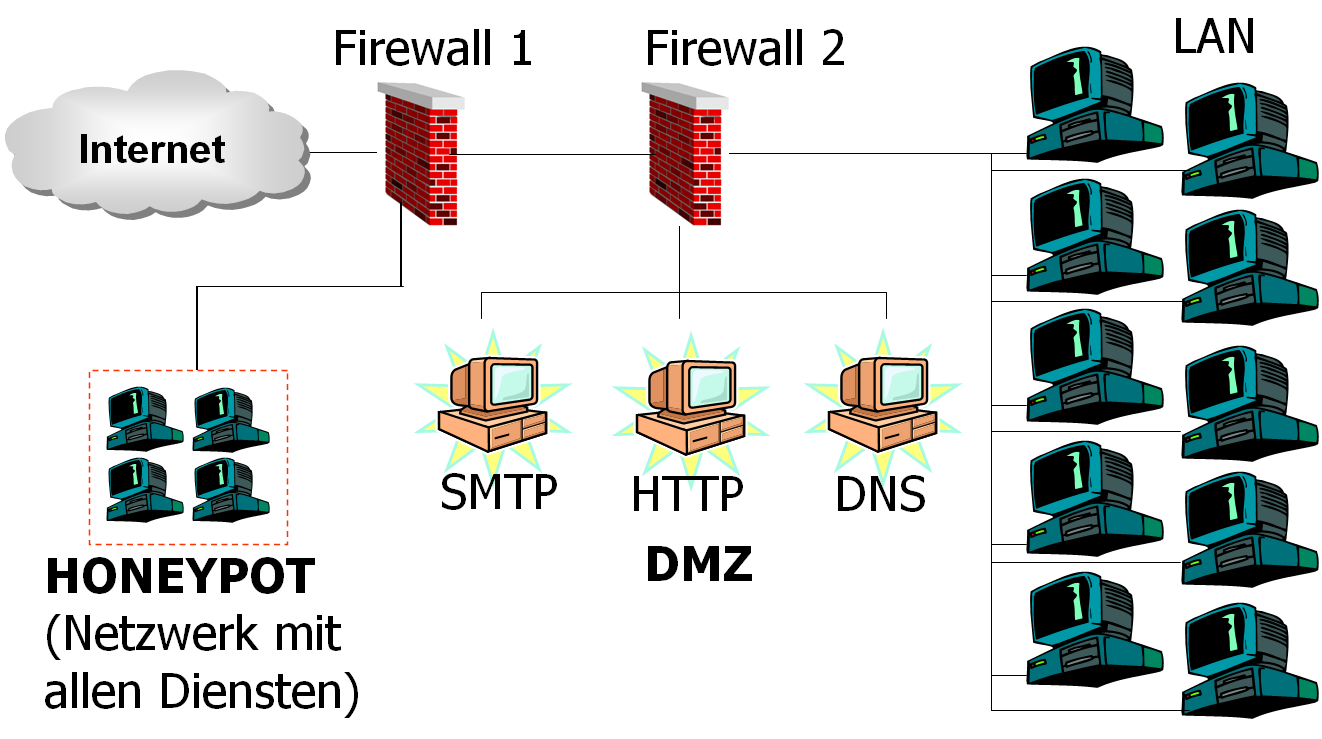

- Firewall

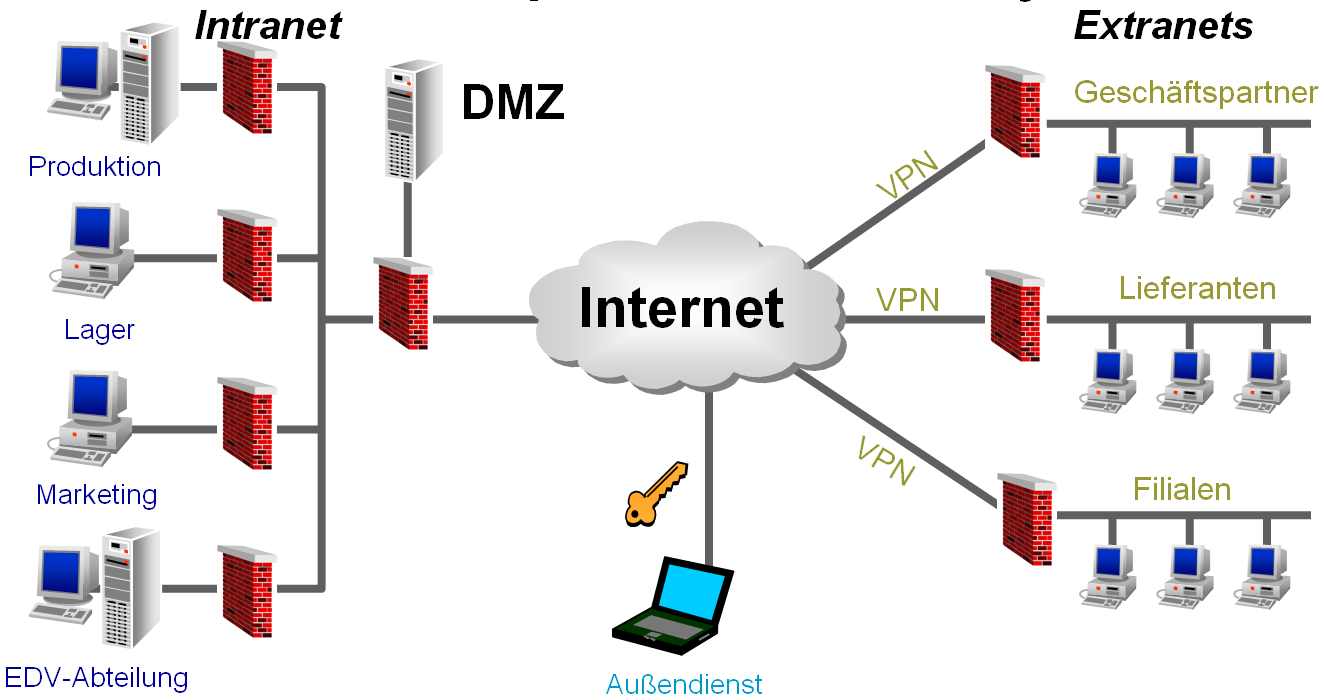

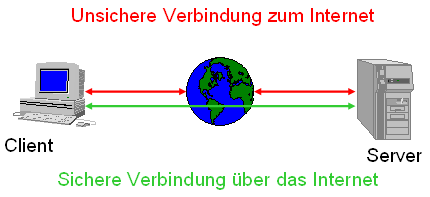

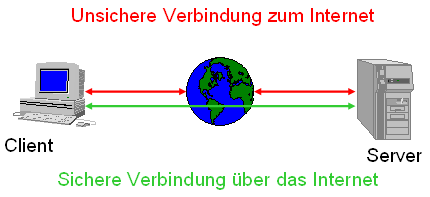

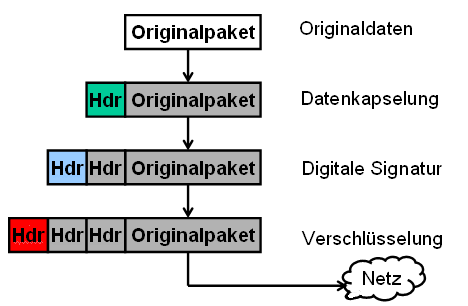

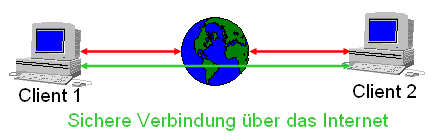

- VPN

- IDS/IPS

- Honeypot

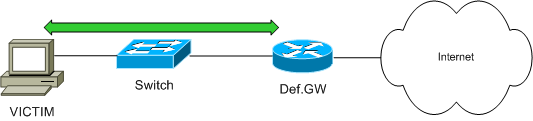

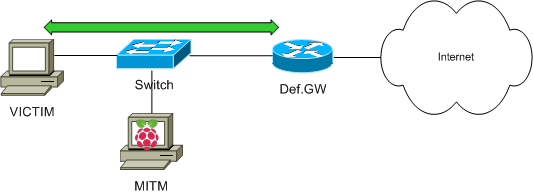

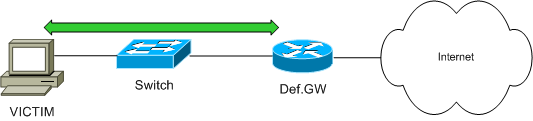

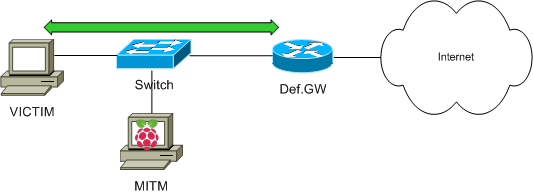

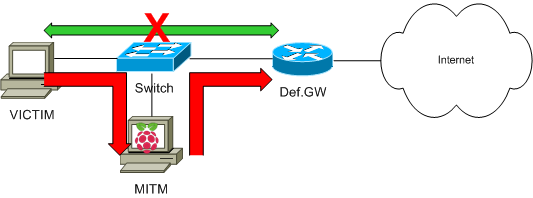

- Man in the middle-Attacken

Sicherheit: Einführung

- Ausgangspunkt für Sicherheit

- Sicherheit ist ein Prozess

- Zutrittsschutz und Zugriffsschutz

- Gefährdungen

- Sicherheitsdienste und -mechanismen

- Verschlüsselung

- Zertifikate

- Empfehlung

Sicherheit: Einführung - Basis

- Sicherheit und Bequemlichkeit vertragen sich nicht

Was sicher ist, ist mit Sicherheit unbequem!

Was bequem ist, ist mit Sicherheit unsicher!

|

|

- Notwendigkeit, Sicherheit und Bequemlichkeit auszubalancieren

- Ein zu viel an Sicherheitsmaßnahmen führt durch ihre Umgehung ebenfalls zu Unsicherheit

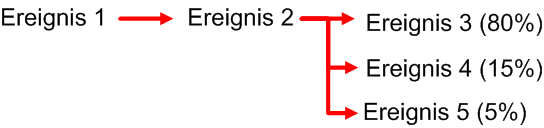

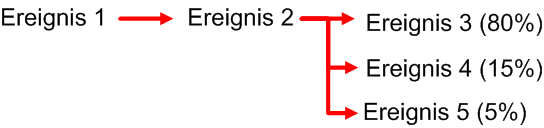

Sicherheit: Einführung - Prozess

- Sicherheit ist kein einmaliger Vorgang sondern ein ständiger Prozess

- Sicherheit muß daher ständig weiterentwickelt werden

- Der Sicherheitsprozess könnte folgendermaßen aussehen

- Sichern

- Beobachten und Überwachen

- Testen

- Verbessern

- Weiter bei 1.

Sicherheit: Einführung - Zutrittsschutz

- Verhinderung des physikalischen Zuganges (z.B.: Mauer mit versperrter Tür), damit unbefugte Personen nicht an Systeme herankommen

- Probleme: Zentralschlüssel, Reinigungspersonal und Notfall

- Softwarebasierender Zutrittsschutz (z.B.: Accountname/Passwort bzw. PIN)

- Biometrische Verfahren (z.B.: Fingerabdruck)

- Schlüssel (z.B.: Chipkarte)

Sicherheit: Einführung - Zugriffsschutz

- Im Bereich der Betriebssysteme (WS-OS, Server-OS, NOS) üblicherweise nur auf Verzeichnis bzw. Dateiebene möglich

- In Datenbankanwendungen auf Satzebene verwirklichbar

- In sonstigen Anwendungen ebenfalls detaillierter realisierbar

- ACL - Access Control List

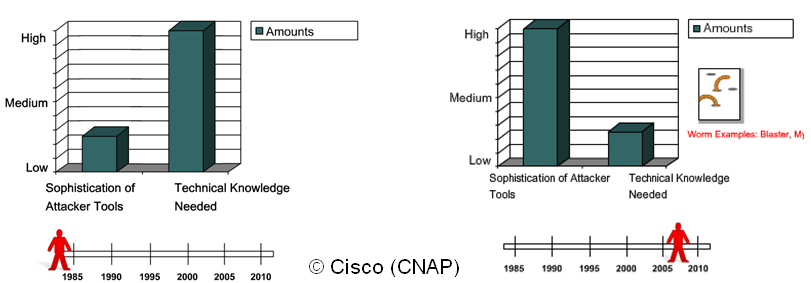

Sicherheit: Einführung - Gefährdungen

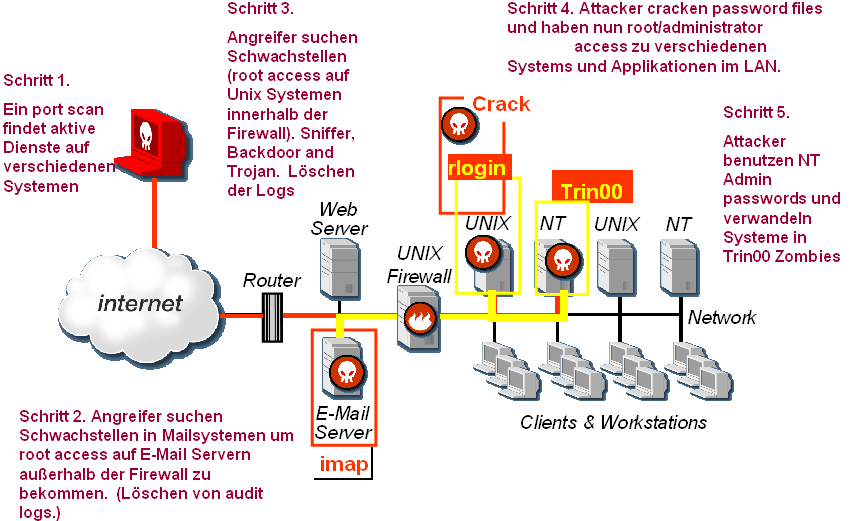

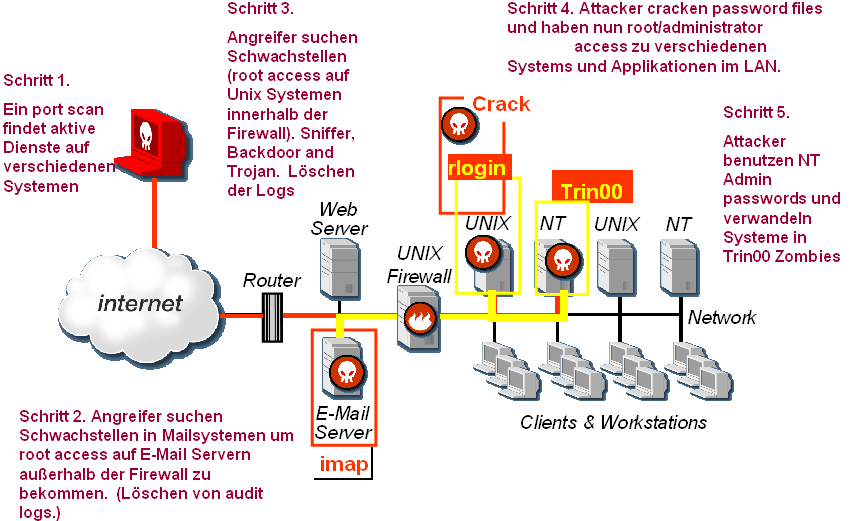

- Art der Gefährdung

- Passive Angriffe

- Aktive Angriffe

- Zufällige Verfälschungen

- Ausgangspunkt der Gefährdung

- Intern (ca. 80%)

- Extern (ca. 20%)

- Motivation der Gefährdung

- Geplanter (strukturierter) Angriff

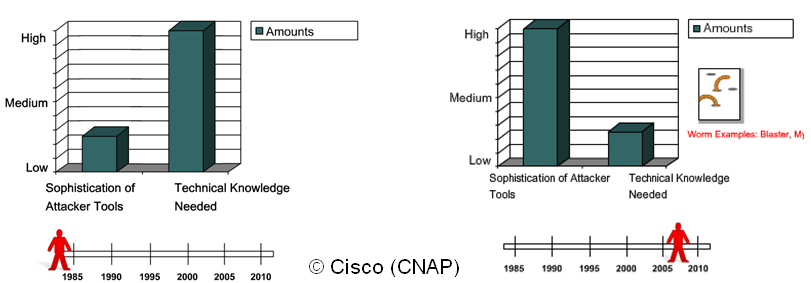

- Ungeplanter (unstrukturierter) Angriff

Sicherheit: Einführung - Passive Angriffe

- Abhören der Teilnehmeridentitäten

- Abhören der Daten

- Verkehrflußanalyse

- Größenordnungen, Zeitpunkte, Häufigkeit und Richtung des Datentransfers

Sicherheit: Einführung - Aktive Angriffe

- Wiederholung oder Verzögerung einer Information

- Einfügen oder Löschen bestimmter Daten

- Boykott des Informationssystems ((D)DOS)

- Modifikation der Daten

- Vortäuschung einer falschen Identität

- Leugnen einer Kommunikationsbeziehung

Sicherheit: Einführung - Zufällige Verfälschungsmöglichkeiten

- Fehlrouting von Information

- Durch „Vermittlungsfehler“ in Knotenrechner

- Fehlbedienung

- Löschen noch nicht versandter Informationen

- Ausdrucken sensibler Daten

- Kopieren in die "falsche" Richtung

Sicherheit: Einführung - Sicherheitsdienste

- Vertraulichkeit der Daten (Vertraulichkeit)

- Verhinderung einer Verkehrflußanalyse

- Datenunversehrtheit (Integrität)

- Authentizitätsprüfung der Kommunikationspartner (Authentizität)

- Zugangskontrolle

- Sender- und Empfängernachweis

- Verfügbarkeit der Daten (Verfügbarkeit)

Sicherheit: Einführung - Sicherheitsmechanismen 1

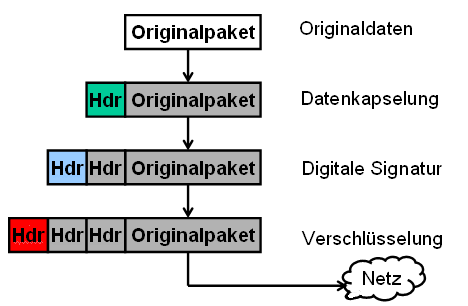

- Verschlüsselung

- Digitale Unterschrift

- Hashfunktion

- Authentizitätsprüfung

- Zugangskontrolle

- Sicherstellung der Datenunversehrtheit

- Verhinderung der Verkehrsflußanalyse

Sicherheit: Einführung - Sicherheitsmechanismen 2

- Routingkontrolle

- Notariatsfunktion

- Vertrauenswürdige Implementation

- Abstrahlsichere Endgeräte und Vermittlungseinrichtungen

- Überwachung und Alarmierung (Alert)

- Logbuch

Sicherheit: Einführung - Verschlüsselung

- symmetrische Verschlüsselung

- Die Schlüssel für die Ver- und Entschlüsselung sind gleich

- asymmetrische Verschlüsselung

- Die Schlüssel für die Ver- und Entschlüsselung sind verschieden

- RSA

- PGP

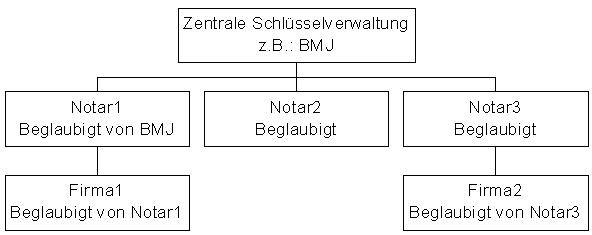

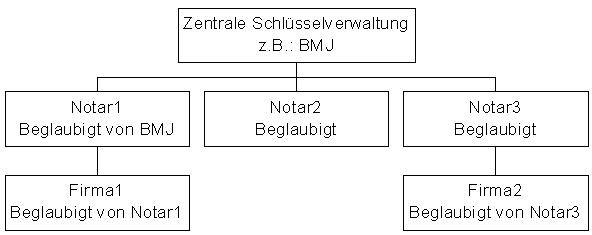

- Schlüsselverwaltung

- Ergänzung: Verschlüsselung und Schlüsselverteilung

Sicherheit: Einführung - Symmetrische Verschlüsselung

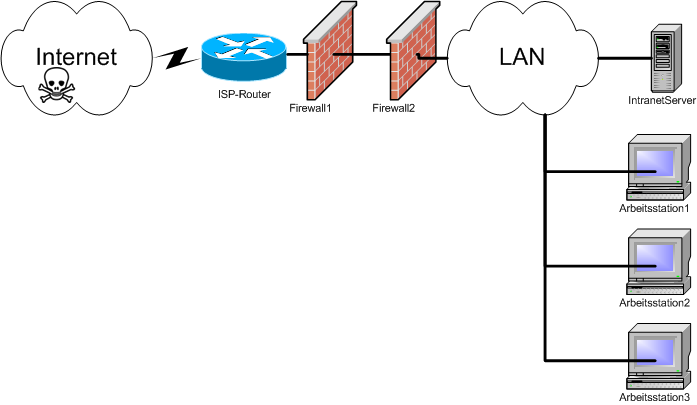

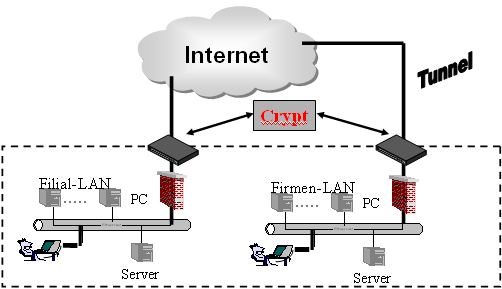

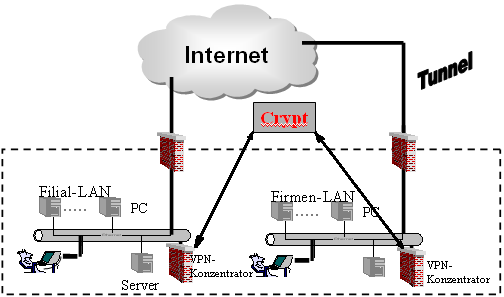

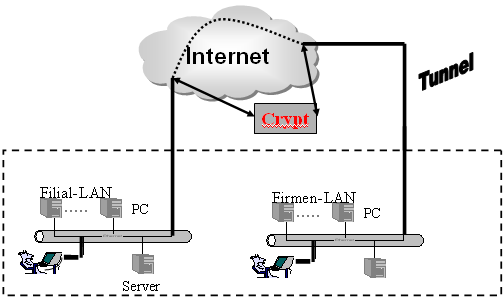

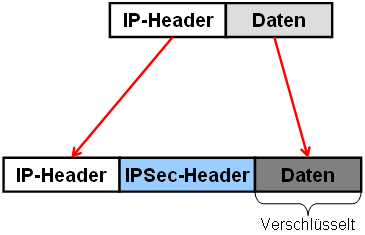

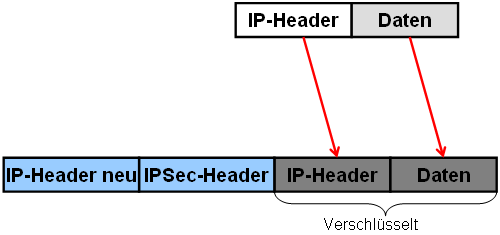

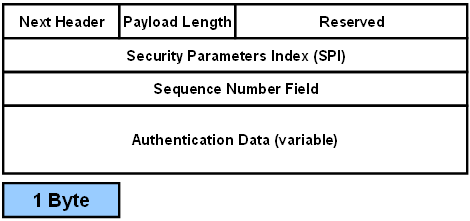

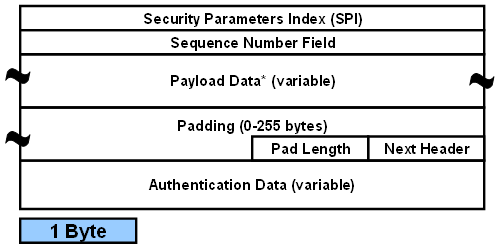

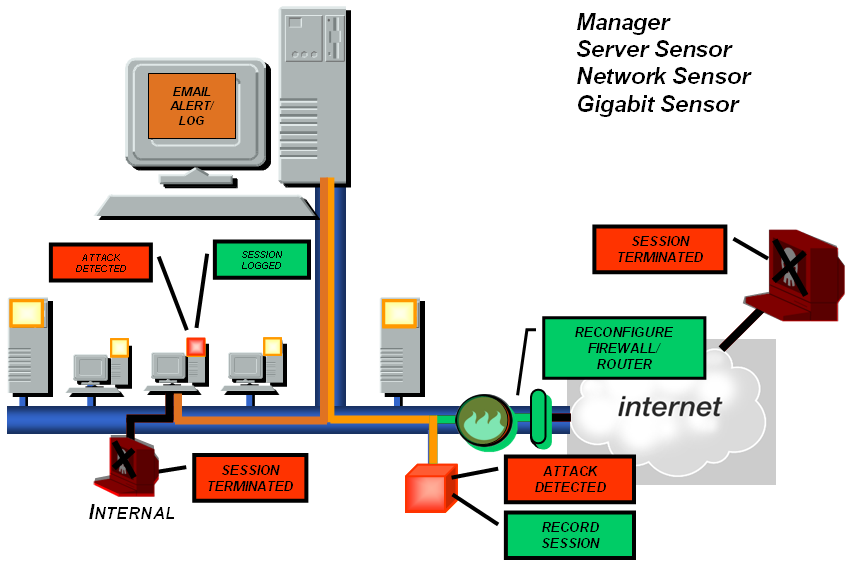

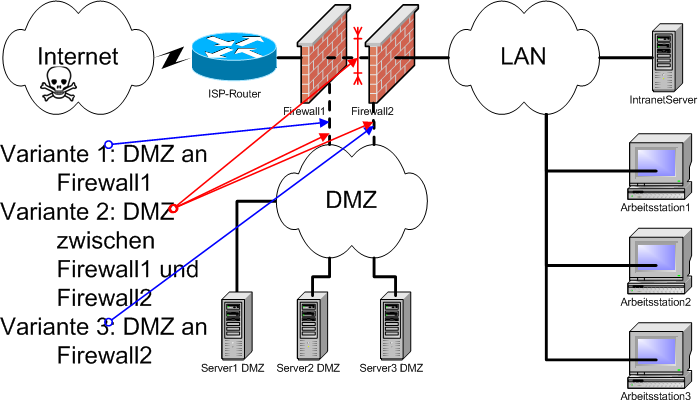

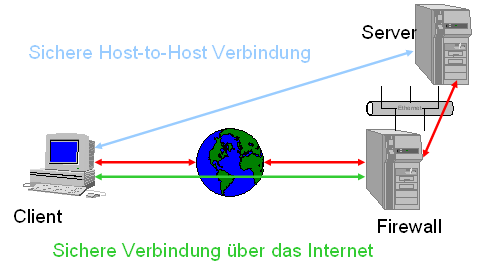

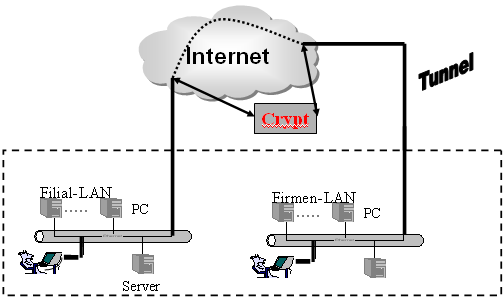

- Private Key Verfahren